平成21年秋期試験午後問題 問9

問9 情報セキュリティ

⇱問題PDF

公開鍵基盤を用いた社員認証システムに関する次の記述を読んで,設問1~4に答えよ。

公開鍵基盤を用いた社員認証システムに関する次の記述を読んで,設問1~4に答えよ。

広告

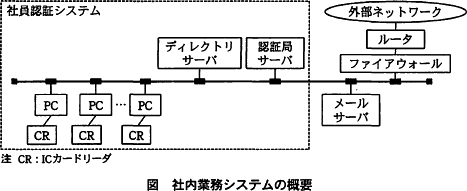

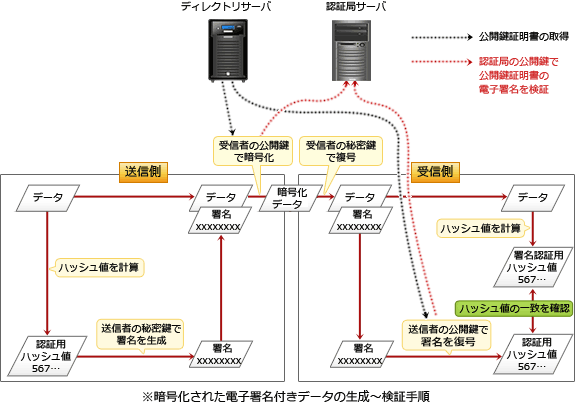

販売業を営むX社は,社内業務で利用している電子メールで顧客情報などの個人情報や機密性の高い販売業務に関する情報を安全に取り扱うために,公開鍵基盤を用いた社員認証システム(以下,本システムという)を導入している。本システムを含む社内業務システムの概要を図に示す。

〔本システムの概要〕 〔新規発行〕

〔新規発行〕

システム管理者が,社員AにICカードを新規に発行する場合の処理の流れは,次のとおりである。

〔電子メールのメッセージの送受信〕

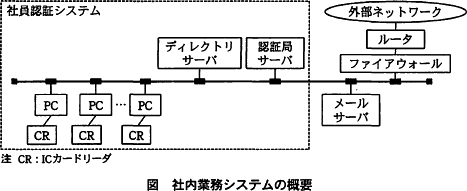

社員Aが社員Bあてに,業務情報を暗号化して電子署名を付与したメッセージを送信し,社員Bが受信する際の処理の流れは,次のとおりである。

《送信側》

《受信側》

〔本システムの概要〕

- 本システムは,ディレクトリサーバ,認証局サーバ,社員ごとのPC及びIC社員証カード(以下,ICカードという)から構成される。

- ディレクトリサーバでは,社員の公開鍵証明書や電子メールアドレスなどの属性情報の登録及び検索が行われる。

- 本システムでは,プライベート認証局を使用している。

- ICカードには,社員個人の秘密鍵,公開鍵証明書及びPIN(Personal Identification Number)が格納されている。社員が本システムを利用する際には,自分のICカードをPCのICカードリーダーに挿入し,ICカードのパスワードであるPINを入力する。

- PCには,本システムにおける認証機能や暗号化機能及び電子メールのクライアント機能を提供するソフトウェア(以下,PCサブシステムという)が導入されている。

システム管理者が,社員AにICカードを新規に発行する場合の処理の流れは,次のとおりである。

- システム管理者は,認証局サーバで,aとbの対を生成する。

- 認証局サーバは,bと社員名や有効期間などを結び付けた情報にcで署名し,dを生成する。

- 認証局サーバは,dをディレクトリサーバに登録する。

- 認証局サーバは,新規のICカードに,生成したaとd及び事前申請されたPINを記録する。

- システム管理者は,社員AにICカードを配付する。

〔電子メールのメッセージの送受信〕

社員Aが社員Bあてに,業務情報を暗号化して電子署名を付与したメッセージを送信し,社員Bが受信する際の処理の流れは,次のとおりである。

《送信側》

- 社員Aは,自分のICカードをPCのICカードリーダーに挿入し,PINを入力することで,PCサブシステムにログインする。

- 社員Aは,社員Bに送信したい電子メールのメッセージを作成した後,PCサブシステムに対し処理を依頼する。

- PCサブシステムは,作成したメッセージのハッシュ値を求め,そのハッシュ値を社員Aの秘密鍵で暗号化して,電子署名を生成する。

- PCサブシステムは,ディレクトリサーバから社員Bの公開鍵証明書を取得し,有効であることを確認する。

- PCサブシステムは,社員Bの公開鍵証明書に結び付けられた社員Bの公開鍵を用いて,作成したメッセージと電子署名を暗号化し,社員Bに送信する。

《受信側》

- 社員Bは,自分のICカードをPCのICカードリーダーに挿入し,PINを入力することで,PCサブシステムにログインする。

- e

- f

- g

広告

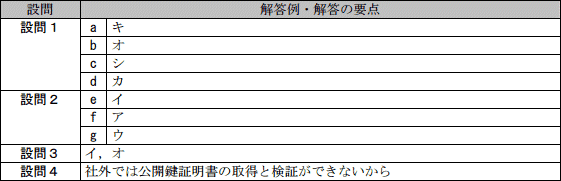

設問1

ICカードを新規に発行する処理に関して,本文中のa~dに入れる適切な字句を解答群の中から選び,記号で答えよ。

a,b,c,d に関する解答群

- システム管理者の公開鍵

- システム管理者の公開鍵証明書

- システム管理者の秘密鍵

- 社員Aとシステム管理者の共通鍵

- 社員Aの公開鍵

- 社員Aの公開鍵証明書

- 社員Aの秘密鍵

- 認証局とシステム管理者の共通鍵

- 認証局と社員Aの共通鍵

- 認証局の公開鍵

- 認証局の公開鍵証明書

- 認証局の秘密鍵

解答例・解答の要点

a:キ

b:オ

c:シ

d:カ

b:オ

c:シ

d:カ

解説

〔a,b,dについて〕本文中の〔システムの概要〕では、「ICカードには社員個人の秘密鍵、公開鍵証明書及びPINが格納されている」と説明されています。

〔新規発行〕の手順(4)では、「新規のICカードにaとd,及び事前申請されたPINを記録する」という記述があることから、aとdには「社員Aの秘密鍵」又は「社員Aの公開鍵証明書」のいずれかが入るとわかります。また、社員認証システムでは公開鍵基盤を用いること、及び手順(1)の対で生成されるというヒントからaとbには認証システムで使用する「社員Aの公開鍵」又は「社員Aの秘密鍵」のいずれかが入ることと予想できます。

この2点をまとめるとaは「社員Aの秘密鍵」となり、aと対で生成させるbは「社員Aの公開鍵」とわかります。さらにaと共にICカードに格納されるdは「社員Aの公開鍵証明書」になります。

∴a=キ:社員Aの秘密鍵

b=オ:社員Aの公開鍵

d=カ:社員Aの公開鍵証明書

〔cについて〕

cには認証局が公開鍵証明書に対して行う署名に用いる鍵が入ります。

電子署名(デジタル署名)は、署名対象データのハッシュ値を署名者の秘密鍵で暗号化したデータです。手順(2)では認証局が署名者、社員Aの公開鍵と鍵の管理情報が署名対象データになるため、cには署名者である「認証局の秘密鍵」が入ります。

∴c=シ:認証局の秘密鍵

広告

設問2

受信後の処理の流れに関して,本文中のe~gに入れる適切な字句を解答群の中から選び,記号で答えよ。

e,f,g に関する解答群

- PCサブシステムは社員Aの公開鍵証明書をディレクトリサーバから取得し,有効であることを確認する。

- PCサブシステムは,社員Bの公開鍵で暗号化されたメッセージと電子署名を受信し,社員Bの秘密鍵で復号する。

- PCサブシステムは,復号されたメッセージのハッシュ値を計算し,社員Aの公開鍵証明書に結び付けられた社員Aの公開鍵で電子署名から復号されたハッシュ値と比較し,改ざんの有無を確認する。

解答例・解答の要点

e:イ

f:ア

g:ウ

f:ア

g:ウ

解説

暗号化された電子署名付きデータの受信者は次の手順で、受信データの復号を行い改ざんの有無と送信者の正当性を検証します。- 受信したデータは「受信者の公開鍵」で暗号化されているため、まず受信者は「自身の秘密鍵」でこれを復号する。

- 受信データに付された電子署名は「送信者の秘密鍵」で暗号化されているため、これを復号するため受信者は「送信者の公開鍵」を得る必要がある。

本システムでは「送信者の公開鍵」はディレクトリサーバに公開鍵証明書として登録されているため、受信者はディレクトリサーバから「送信者の公開鍵証明書」を取得する。 - 公開鍵証明書には認証局の電子署名が付されているため、受信者は公開鍵を取り出す前に「認証局の公開鍵」で認証局の電子署名を検証する。この手順で送信者の正当性を確認される※。

- 受信者は公開鍵証明書から「送信者の公開鍵」と鍵の管理情報を取り出し、鍵の管理情報を参照して公開鍵の有効性を確認する。

- 受信者は取り出した公開鍵で受信したデータに付された電子署名を復号する。

- 受信者は受信したデータのハッシュ値を求める。

- 受信したデータのハッシュ値と復号された電子署名を比較することで改ざんの有無を検証する(一致すれば改ざんなしと判定される)。

- イ:受信したデータを受信者の秘密鍵で復号

- ア:送信者の公開鍵証明書をディレクトリサーバから取得

- ウ:受信データの電子署名で改ざんの有無を検証

f=ア

g=ウ

広告

設問3

本システムの機能では防止できない事象が発生する可能性がある。該当する事象を解答群の中からすべて選び,記号で答えよ。

解答群

- 社員Aが自分のICカードとPINを利用して,社員Bになりすますこと

- 社員Aが自分のICカードを紛失してしまうこと

- 社員Aが社員Bあてに送信した暗号化メッセージを,社員Cが解読すること

- 社員Aが社員Bあてに送信した電子署名付きメッセージを,社員Aが否認すること

- 社員Aが社員Bあてに送信した電子署名付きメッセージを,社員Bが改ざんしてその内容を変更すること

- 社員Aが社員Bの電子署名を偽造すること

解答例・解答の要点

イ,オ

解説

この認証システムでは、PCサブシステムを使用する際に「ICカードの挿入」と「パスワード入力」という二要素認証を行っています。この仕組みによって本人以外の手にICカードが渡ったとしても、ICカードが悪用されるリスクは相当低くなっています。- なりすましが成立するためには、社員Bの秘密鍵を使用して電子署名を行う必要があります。ICカードには社員A自身の秘密鍵しか含まれていないため、なりすましを行うことはできません。

- 正しい。紛失が発生した際に公開鍵証明書の失効させるなどの措置を実施することは可能ですが、紛失自体を防止することはできません。

- 社員B宛ての暗号化メッセージは社員Bの公開鍵で暗号化されていて、復号するためには社員BのICカードに格納されている秘密鍵が必要です。たとえ社員Cが通信経路上で暗号化メッセージを盗聴したとして復号に使用する秘密鍵がないため解読することはできません。

- 電子署名を復号する際には社員Aの公開鍵証明書に含まれる公開鍵を使用します。認証済みの公開鍵で電子署名が復号できたということは、必然的に署名・送信者はそれと対になる秘密鍵をもつ者ということになります。したがって社員Aはメッセージの送信を否認することはできません。

- 正しい。電子署名によって改ざんを検知することができますが、改ざん行為自体を防止できるわけではありません。受信者が復号後にそのデータの内容を変更することは防げません。

- 電子署名を作成するには署名者の秘密鍵が必要になります。このため社員BのICカードとそのパスワードの両方を得ない限り、社員Aが社員Bの電子署名を偽装することはできません。

広告

設問4

電子メールは,社内業務システムから社外にも送信することができる。その場合,例えば次に記述した処理の流れで,社員Aが作成したメッセージを,X社の社員ではない相手Dに送信すると,相手Dは,受信したメッセージが社員Aから送信されたものであることを検証できない。その理由を25字以内で述べよ。

〔電子メールのメッセージの送受信〕

《送信側》

〔電子メールのメッセージの送受信〕

《送信側》

- 社員Aは,自分のICカードをPCのICカードリーダーに挿入し,PINを入力することで,PCサブシステムにログインする。

- 社員Aは,X社の社員ではない相手Dに送信したい電子メールのメッセージを作成した後,PCサブシステムに対し処理を依頼する。

- PCサブシステムは,作成したメッセージのハッシュ値を求め,そのハッシュ値を社員Aの秘密鍵で暗号化して,電子署名を生成する。

- PCサブシステムは,作成したメッセージと電子署名を相手Dに送信する。

解答例・解答の要点

社外では公開鍵証明書の取得と検証ができないから (23文字)

解説

本システムで使用されているプライベート認証局とは、組織が自ネットワーク内に限定して公開鍵基盤を運用するために独自に設置する認証局です。社外からの利用は想定していないため、通常は(DMZではなく)社内の内部LANに配置されます。電子署名付きメールを受信した相手Dは公開鍵証明書を取得しようとします。しかし公開鍵証明書が記録されているディレクトリサーバ、および証明書の正当性を検証するための認証局サーバはX社の内部LANに配置されているため、外部からアクセスすることができません。つまり外部の相手DがX社の電子署名の検証ができないのは、公開鍵証明書の取得と検証ができないからということになります。

∴社外では公開鍵証明書の取得と検証ができないから

広告

広告