令和元年秋期試験午後問題 問1

問1 情報セキュリティ

⇱問題PDF

標的型サイバー攻撃に関する次の記述を読んで,設問1,2に答えよ。

標的型サイバー攻撃に関する次の記述を読んで,設問1,2に答えよ。

広告

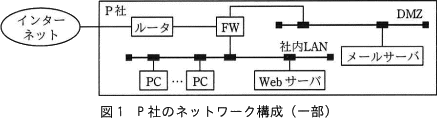

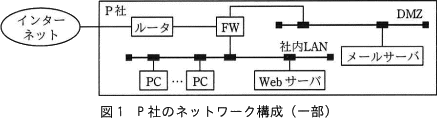

P社は,工場などで使用する制御機器の設計・開発・製造・販売を手掛ける,従業員数約50人の製造業である。P社では,顧客との連絡やファイルのやり取りに電子メール(以下,メールという)を利用している。従業員は一人1台のPCを貸与されており,メールの送受信にはPC上のメールクライアントソフトを使っている。メールの受信にはPOP3,メールの送信にはSMTPを使い,メールの受信だけに利用者IDとパスワードによる認証を行っている。PCはケーブル配線で社内LANに接続され,インターネットへのアクセスはファイアウォール(以下,FWという)でHTTP及びHTTPSによるアクセスだけを許可している。また,社内情報共有のためのポータルサイト用に,社内LAN上のWebサーバを利用している。P社のネットワーク構成の一部を図1に示す。社内LAN及びDMZ上の各機器には,固定のIPアドレスを割り当てている。 〔P社に届いた不審なメール〕

〔P社に届いた不審なメール〕

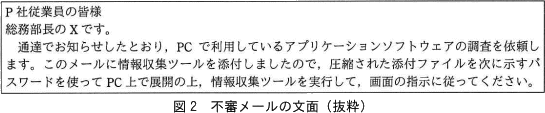

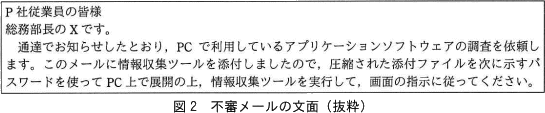

ある日,"添付ファイルがある不審な内容のメールを受信したがどうしたらよいか"との問合せが,複数の従業員から総務部の情報システム担当に寄せられた。P社に届いた不審なメール(以下,P社に届いた当該メールを,不審メールという)の文面を図2に示す。 情報システム担当のYさんが不審メールのヘッダーを確認したところ,送信元メールアドレスのドメインはP社以外となっていた。また,総務部のX部長に確認したところ,そのようなメールは送信していないとのことであった。X部長は,不審メールの添付ファイルを実行しないように,全従業員に社内のポータルサイト,館内放送及び緊急連絡網で周知するとともに,Yさんに不審メールの調査を指示した。

情報システム担当のYさんが不審メールのヘッダーを確認したところ,送信元メールアドレスのドメインはP社以外となっていた。また,総務部のX部長に確認したところ,そのようなメールは送信していないとのことであった。X部長は,不審メールの添付ファイルを実行しないように,全従業員に社内のポータルサイト,館内放送及び緊急連絡網で周知するとともに,Yさんに不審メールの調査を指示した。

Yさんが社内の各部署で聞き取り調査を行ったところ,設計部のZさんも不審メールを受信しており,添付ファイルを展開して実行してしまっていたことが分かった。Yさんは,Zさんが使用していたPC(以下,被疑PCという)のケーブルを①ネットワークから切り離し,P社のネットワーク運用を委託しているQ社に調査を依頼した。

Q社で被疑PCを調査した結果,不審なプロセスが稼働しており,インターネット上の特定のサーバと不審な通信を試みていたことが判明した。不審な通信はSSHを使っていたので,②特定のサーバとの通信には失敗していた。また,Q社はaのログを分析して,不審な通信が被疑PC以外には観測されていないので,被害はないと判断した。

Q社は,今回のインシデントはP社に対する標的型サイバ-攻撃であったと判断し,調査の内容を取りまとめた調査レポートをYさんに提出した。

〔標的型サイバー攻撃対策の検討〕

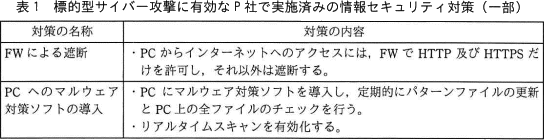

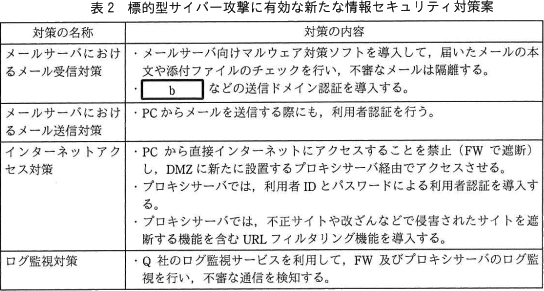

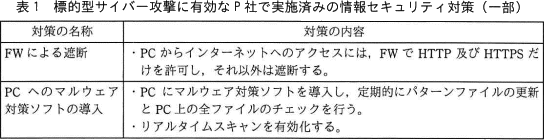

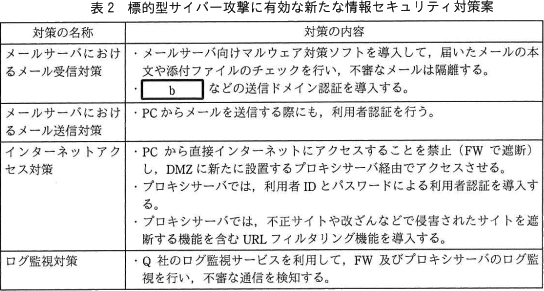

Yさんからの報告とQ社の調査レポートを確認したX部長は,今回のインシデントの教訓を生かして,情報セキュリティ対策として,図1のP社の社内LANのネットワーク構成を変更せずに実施できる技術的対策の検討をQ社に依頼するよう,Yさんに指示した。Q社のW氏はYさんとともに,P社で実施済みの情報セキュリティ対策のうち,標的型サイバー攻撃に有効な技術的対策を確認し,表1にまとめた。 W氏は,表1の実施済みの情報セキュリティ対策を踏まえて,図1のP社の社内LANのネットワーク構成を変更せずに実施できる技術的対策の検討を進め,表2に示す標的型サイバー攻撃に有効な新たな情報セキュリティ対策案をYさんに示した。

W氏は,表1の実施済みの情報セキュリティ対策を踏まえて,図1のP社の社内LANのネットワーク構成を変更せずに実施できる技術的対策の検討を進め,表2に示す標的型サイバー攻撃に有効な新たな情報セキュリティ対策案をYさんに示した。 W氏は,新たな情報セキュリティ対策案について,Yさんに次のように説明した。

W氏は,新たな情報セキュリティ対策案について,Yさんに次のように説明した。

ある日,"添付ファイルがある不審な内容のメールを受信したがどうしたらよいか"との問合せが,複数の従業員から総務部の情報システム担当に寄せられた。P社に届いた不審なメール(以下,P社に届いた当該メールを,不審メールという)の文面を図2に示す。

Yさんが社内の各部署で聞き取り調査を行ったところ,設計部のZさんも不審メールを受信しており,添付ファイルを展開して実行してしまっていたことが分かった。Yさんは,Zさんが使用していたPC(以下,被疑PCという)のケーブルを①ネットワークから切り離し,P社のネットワーク運用を委託しているQ社に調査を依頼した。

Q社で被疑PCを調査した結果,不審なプロセスが稼働しており,インターネット上の特定のサーバと不審な通信を試みていたことが判明した。不審な通信はSSHを使っていたので,②特定のサーバとの通信には失敗していた。また,Q社はaのログを分析して,不審な通信が被疑PC以外には観測されていないので,被害はないと判断した。

Q社は,今回のインシデントはP社に対する標的型サイバ-攻撃であったと判断し,調査の内容を取りまとめた調査レポートをYさんに提出した。

〔標的型サイバー攻撃対策の検討〕

Yさんからの報告とQ社の調査レポートを確認したX部長は,今回のインシデントの教訓を生かして,情報セキュリティ対策として,図1のP社の社内LANのネットワーク構成を変更せずに実施できる技術的対策の検討をQ社に依頼するよう,Yさんに指示した。Q社のW氏はYさんとともに,P社で実施済みの情報セキュリティ対策のうち,標的型サイバー攻撃に有効な技術的対策を確認し,表1にまとめた。

- Yさん:

- メールサーバに導入する送信ドメイン認証は,標的型サイバー攻撃にどのような効果がありますか。

- W氏:

- 送信ドメイン認証は,メールのcを検知することができます。導入すれば,今回の不審メールは検知できたと思います。

- Yさん:

- メールサーバで送信する際に利用者認証を行う理由を教えてください。

- W氏:

- 標的型サイバ-攻撃の目的が情報窃取だった場合,メール経由で情報が外部に漏えいするおそれがあります。利用者認証を行うことでそのようなリスクを低減できます。

- Yさん:

- インターネットアクセス対策は,今回の不審な通信に対してどのような効果がありますか。

- W氏:

- 今回の不審な通信は特定のサーバとの通信に失敗していましたが,マルウェアが使用する通信プロトコルがdだった場合,サイバー攻撃の被害が拡大していたおそれがありました。その場合でも,表2に示したインターネットアクセス対策を導入することで防げる可能性が高まります。

- Yさん:

- URLフィルタリング機能は,どのようなリスクへの対策ですか。

- W氏:

- 標的型サイバー攻撃はメール経由とは限りません。例えば,③水飲み場攻撃によってマルウェアをダウンロードさせられることがあります。URLフィルタリング機能を用いると,そのような被害を軽減できます。

- Yさん:

- ログ監視対策の目的も教えてください。

- W氏:

- 表2に示したインターネットアクセス対策を導入した場合でも,高度な標的型サイバー攻撃が行われると,④こちらが講じた対策を回避してC&C(Command and Control)サーバと通信されてしまうおそれがあります。その場合に行われる不審な通信を検知するためにログ監視を行います。

広告

設問1

〔P社に届いた不審なメール〕について,(1)~(3)に答えよ。

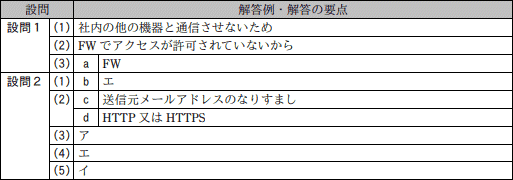

解答例・解答の要点

- 社内の他の機器と通信させないため (16文字)

- FWでアクセスが許可されていないから (18文字)

- a:FW

解説

- マルウェアの感染が判明した(または感染が疑われる)ときは、まず最初にパソコンのLANケーブルを抜く、無線LANのスイッチを切るなどの方法で、社内のネットワークから被疑PCを切り離すべきです。この処置には、マルウェアがネットワークを介して感染を広めたり、攻撃のために通信をしたりするものであった場合に、ネットワーク上の他の機器との通信を阻止する目的があります。この処置により、マルウェアの被害を最小限に留めた後、セキュリティ担当者に報告し、その指示に従って対処します。

∴社内の他の機器と通信させないため - P社のFWでは、PCからのインターネットアクセスにHTTPとHTTPSだけを許可しています。一方、マルウェアはSSHを使ってインターネット上の特定のサーバと通信を試みていたとあります。

マルウェアはPC上で動作していますから、PCからSSHでインターネット上の特定のサーバと通信をすることになります。SSHを使ったインターネットアクセスはFWによって遮断されるため、特定のサーバとの通信が失敗していたと判断できます。

∴FWでアクセスが許可されていないから - 〔aについて〕

もし、ネットワーク上の他の機器にもマルウェア感染が広がっていれば、被疑PCと同じようにインターネット上の特定のサーバとの通信を試みるはずです。そうであれば被疑PCのときと同様にFWのログに通信の痕跡が残ります。FWのログには送信元のIPアドレス及びポート番号、宛先のIPアドレス及びポート番号等が記録されているため、FWのログに残された不審なSSH通信の送信元IPアドレスを分析することで、他に感染したPCが存在するかどうかを確認できます。

※P社ではPCに固定のIPアドレスを割り当てているので、ログ中の送信元IPアドレスから一意に特定のPCを識別可能です。

∴a=FW

広告

設問2

〔標的型サイバー攻撃対策の検討〕について,(1)~(5)に答えよ。

- 表2中のbに入れる適切な字句を解答群の中から選び,記号で答えよ。

- 本文中のc,dに入れる適切な字句を,それぞれ20字以内で答えよ。

- 本文中の下線③の水飲み場攻撃では,どこかにあらかじめ仕込んでおいたマルウェアをダウンロードするように仕向ける。マルウェアはどこに仕込まれる可能性が高いか,適切な内容を解答群の中から選び,記号で答えよ。

- 本文中の下線④で,C&CサーバがURLフィルタリング機能でアクセスが遮断されないサイトに設置された場合,マルウェアがどのような機能を備えていると対策を回避されてしまうか,適切な内容を解答群の中から選び,記号で答えよ。

- 本文中の下線⑤で,P社従業員が不審なメールに気付いた場合,不審なメールに添付されているファイルを展開したり実行したりすることなくとるべき行動として,適切な内容を解答群の中から選び,記号で答えよ。

b に関する解答群

- OP25B

- PGP

- S/MIME

- SPF

(3) に関する解答群

- P社従業員がよく利用するサイト

- P社従業員の利用が少ないサイト

- P社のプロキシサーバ

- P社のメールサーバ

(4) に関する解答群

- PC上のファイルを暗号化する機能

- 感染後にしばらく潜伏してから攻撃を開始する機能

- 自身の亜種を作成する機能

- プロキシサーバの利用者認証情報を窃取する機能

(5) に関する解答群

- PCのメールクライアントソフトを再インストールする。

- 不審なメールが届いたことをP社の情報システム担当に連絡する。

- 不審なメールの本文と添付ファイルをPCに保存する。

- 不審なメールの本文に書かれているURLにアクセスして真偽を確認する。

解答例・解答の要点

- b:エ

- c:送信元メールアドレスのなりすまし (16文字)

d:HTTP又はHTTPS (11文字)

- ア

- エ

- イ

解説

- 〔bについて〕

- OP25B(Outbound Port25 Blocking)

- ISPのメールサーバを経由せずに、外部のメールサーバと直接コネクションを確立しようとするパケットを遮断することで、スパムメールの直接送信を防ぐ仕組み。

- PGP(Pretty Good Privacy)

- 米国のPhilip Zimmermann氏によって開発されたツールで、公開鍵暗号方式を使用して通信当事者間でファイルや電子メールの「暗号化」「認証」「改ざん検知」を行う。

- S/MIME(Secure MIME)

- 米国RSA Data Security社によって開発された技術で、公開鍵暗号方式を使用して「暗号化」「認証」「改ざん検知」などの機能を電子メールソフトに提供する。

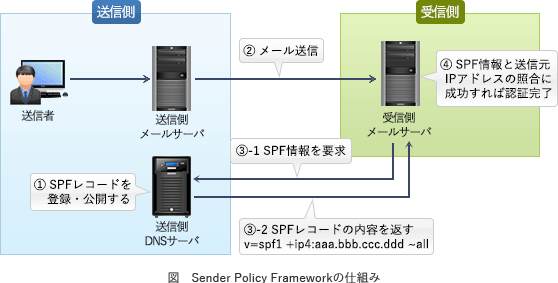

- SPF(Sender Policy Framework)

- 受信したメールの送信者メールアドレスのドメイン名と送信元IPアドレスが、送信側ドメインの管理者が設定したものと一致するかどうかで送信ドメイン認証を行う技術。

送信側の管理者は、正当な送信メールサーバのIPアドレス情報等をDNSサーバにSPFレコードに登録・公開しておき、受信側は送信元メールアドレスのドメインを管理するDNSへの問合せを通じてそれを検証することで、メールヘッダーの送信元ドメインが正当であるかどうかを確認する。

SPFの認証フローは次のようになっています。∴b=SPF

- 〔cについて〕

標的型メール攻撃では攻撃者の身元を隠ぺいするため、送信元メールアドレスが詐称されている(実在しないドメインを使用している)ことがほとんどです。実在しないドメインに対してSPFの検証が行われた場合、SPFレコードが見つからないため「None」と評価され、その結果はメールヘッダーの Received-SPF フィールドに記録されます。SPFの検証結果が「None」のときにアラートの表示・通知などを行えば、送信元メールアドレスのなりすまし行為を検知できます。また、設定によって受信拒否することも可能です。

∴送信元メールアドレスのなりすまし

※SPFで送信ドメイン認証の効果を得るには送信元と受信側の双方がSPFに対応していなければなりませんが、総務省の調査によれば2016年6月時点で93.14%※と標準的に普及しているので十分な効果を期待できます。

※特定電子メール等による電子メールの送受信上の支障の防止に資する技術の研究開発及び電子メールに係る役務を提供する電気通信事業者によるその導入の状況(P14)

https://www.soumu.go.jp/main_content/000591040.pdf

〔dについて〕

今回の事例でマルウェアからC&Cサーバへの通信を遮断できたのは、マルウェアがSSHで通信をしていたからです。もし、マルウェアがFWで許可されているHTTP又はHTTPSを使用して通信を行うものであった場合には、C&Cサーバとの通信が成功していたことになります。仮にC&Cサーバとの通信が成功していたとすれば、悪意のあるファイルがダウンロードされたり、情報が窃取されたり、C&Cサーバからのコマンドで遠隔操作されたりするなど、被害が拡大していた可能性があります。

∴HTTP又はHTTPS - 特定の組織や人に狙いを定める標的型攻撃の一つに水飲み場型攻撃と呼ばれるものがあります。これは標的ユーザが良く利用するWebサイトにドライブバイダウンロードのコードなどを仕込み、アクセスした標的ユーザにマルウェアやウイルスを感染させる攻撃です。

したがって、マルウェアが仕込まれるのは「P社従業員が良く利用するサイト」になります。

∴ア:P社従業員が良く利用するサイト - 新たなセキュリティ対策案では、利用者認証を備えたプロキシサーバを導入し、インターネットアクセスはプロキシサーバ経由で行うことになっています。このため、マルウェアがインターネット上のC&Cサーバと通信を行うためには利用者認証を突破する必要があります。これは標的型攻撃に対する「出口対策」に該当します。

しかし、マルウェアの中にはPC上のプロキシ設定を参照したり、プロキシとの通信を監視したりして認証情報を窃取するものがあるので、プロキシサーバの導入も完全な防御策とはなりません。この機能を有するマルウェアに感染してしまった場合にはC&Cサーバと通信されてしまう恐れがあります。

∴エ:プロキシサーバの利用者認証情報を窃取する機能 - メールクライアントソフトを再インストールしても受信メールは消えないので意味がありません。

- 正しい。不審なメールに気が付いたときには、返信、添付ファイルの開封、URLリンクを開くなどをせずに、自組織のインシデント対応部署やセキュリティ担当に報告し、指示を仰ぐのが適切な対応です。

- 不審メールを保存したことを忘れてしまい、少し経った後に添付ファイルやURLを不意に開いてしまう恐れがあるので危険です。

- URLにアクセスするとフィッシングの被害に遭ったり、マルウェアに感染してしまったりする恐れがあるので危険です。

広告

広告