令和4年秋期試験午後問題 問1

問1 情報セキュリティ

⇱問題PDF

マルウェアへの対応策に関する次の記述を読んで,設問に答えよ。

マルウェアへの対応策に関する次の記述を読んで,設問に答えよ。

広告

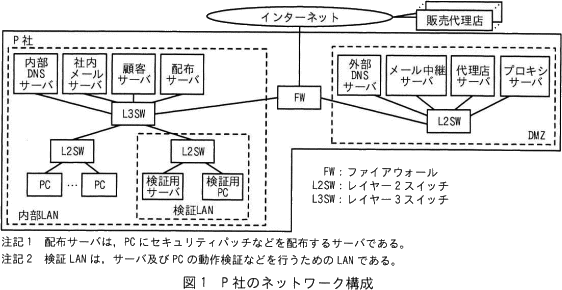

P社は,従業員数400名のIT関連製品の卸売会社であり,300社の販売代理店をもっている。P社では,販売代理店向けに,インターネット経由で商品情報の提供,見積書の作成を行う代理店サーバを運用している。また,従業員向けに,代理店ごとの卸価格や担当者の情報を管理する顧客サーバを運用している。代理店サーバ及び顧客サーバには,HTTP Over TLSでアクセスする。

P社のネットワークの運用及び情報セキュリティインシデント対応は,情報システム部(以下,システム部という)の運用グループが行っている。

P社のネットワーク構成を図1に示す。 〔セキュリティ対策の現状〕

〔セキュリティ対策の現状〕

P社では,複数のサーバ,PC及びネットワーク機器を運用しており,それらには次のセキュリティ対策を実施している。

〔マルウェアXの調査〕

ある日,システム部のQ課長は,マルウェアXの被害が社外で多発していることを知り,R主任にマルウェアXの調査を指示した。R主任による調査結果を次に示す。

R主任が調査結果をQ課長に報告したときの,2人の会話を次に示す。

R主任は,現在のセキュリティ対策の内容をS社に説明し,マルウェアXに対する対応策の提案を求めた。S社から,セキュリティパッチの適用やログの検査が迅速に行われていないという問題が指摘され,マルウェアX侵入の早期発見,侵入後の活動の抑止及び被害内容の把握を目的として,EDR(Endpoint Detection and Response)システム(以下,EDRという)の導入を提案された。

S社が提案したEDRの構成と機能概要を次に示す。

P社のネットワークの運用及び情報セキュリティインシデント対応は,情報システム部(以下,システム部という)の運用グループが行っている。

P社のネットワーク構成を図1に示す。

P社では,複数のサーバ,PC及びネットワーク機器を運用しており,それらには次のセキュリティ対策を実施している。

- aでは,インターネットとDMZ間及び内部LANとDMZ間で業務に必要な通信だけを許可し,通信ログ及び遮断ログを取得する。

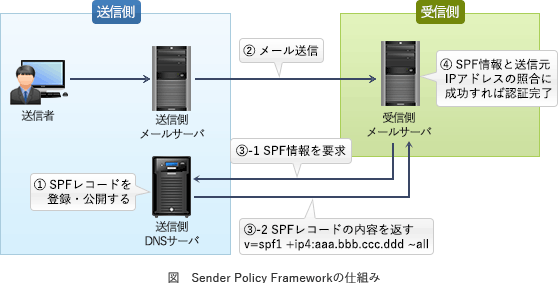

- bでは,SPF(Sender Policy Framework)機能によって送信元ドメイン認証を行い,送信元メールアドレスがなりすまされた電子メール(以下,電子メールをメールという)を隔離する。

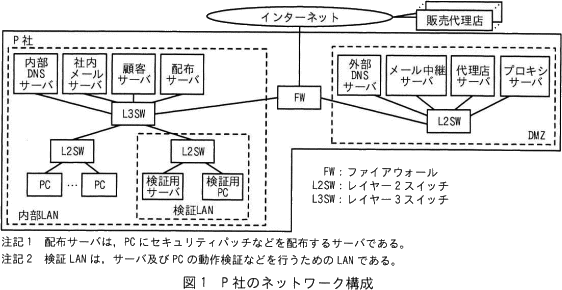

- 外部DNSサーバでは,DMZのゾーン情報の管理のほかに,キャッシュサーバの機能を稼働させており,外部DNSサーバを①DDoSの踏み台とする攻撃への対策を行う。

- P社からインターネット上のWebサーバへのアクセスは,DMZのプロキシサーバを経由し,プロキシサーバでは,通信ログを取得する。

- PC及びサーバで稼働するマルウェア対策ソフトは,毎日,決められた時刻にベンダーのWebサイトをチェックし,マルウェア定義ファイルが新たに登録されている場合は,ダウンロードして更新する。

- システム部の担当者は,毎日,ベンダーのWebサイトをチェックし,OSのセキュリティパッチやアップデート版の有無を確認する。最新版が更新されている場合は,ダウンロードして検証LANで動作確認を1週間程度行う。動作に問題がなければ,PC向けのものはcに登録し,サーバ向けのものは,休日に担当者が各サーバに対して更新作業を行う。

- PCは,電源投入時にcにアクセスし,更新が必要な新しい版が登録されている場合は,ダウンロードして更新処理を行う。

- FW及びプロキシサーバのログの検査は,担当者が週に1回実施する。

〔マルウェアXの調査〕

ある日,システム部のQ課長は,マルウェアXの被害が社外で多発していることを知り,R主任にマルウェアXの調査を指示した。R主任による調査結果を次に示す。

- 攻撃者は,不正なマクロを含む文書ファイル(以下,マクロ付き文書ファイルAという)をメールに添付して送信する。

- 受信者が,添付されたマクロ付き文書ファイルAを開きマクロを実行させると,マルウェアへの指令や不正アクセスの制御を行うインターネット上のC&Cサーバと通信が行われ,マルウェアXの本体がダウンロードされる。

- PCに侵入したマルウェアXは,内部ネットワークの探索,情報の窃取,窃取した情報のC&Cサーバへの送信及び感染拡大を,次の(a)~(d)の手順で試みる。

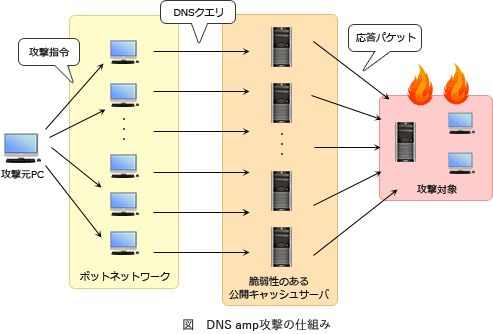

- ②PCが接続するセグメント及び社内の他のセグメントの全てのホストアドレス宛てに,宛先アドレスを変えながらICMPエコー要求パケットを送信し,連続してホストの情報を取得する。

- ③a.によって情報を取得できたホストに対して,攻撃対象のポート番号をセットしたTCPのSYNパケットを送信し,応答内容を確認する。

- b.でSYN/ACKの応答があった場合,指定したポート番号のサービスの脆弱性を悪用して個人情報や秘密情報などを窃取し,C&Cサーバに送信する。

- 侵入したPCに保存されている過去にやり取りされたメールを悪用し,当該PC上でマクロ付き文書ファイルAを添付した返信メールを作成し,このメールを取引先などに送信して感染拡大を試みる。

R主任が調査結果をQ課長に報告したときの,2人の会話を次に示す。

- Q課長:

- マルウェアXに対して,現在の対策で十分だろうか。

- R主任:

- 十分ではないと考えます。文書ファイルに組み込まれたマクロは,容易に処理内容が分析できない構造になっており,マルウェア対策ソフトでは発見できない場合があります。また,④マルウェアXに感染した社外のPCから送られてきたメールは,SPF機能ではなりすましが発見できません。

- Q課長:

- それでは,マルウェアXに対する有効な対策を考えてくれないか。

- R主任:

- 分かりました。セキュリティサービス会社のS社に相談してみます。

R主任は,現在のセキュリティ対策の内容をS社に説明し,マルウェアXに対する対応策の提案を求めた。S社から,セキュリティパッチの適用やログの検査が迅速に行われていないという問題が指摘され,マルウェアX侵入の早期発見,侵入後の活動の抑止及び被害内容の把握を目的として,EDR(Endpoint Detection and Response)システム(以下,EDRという)の導入を提案された。

S社が提案したEDRの構成と機能概要を次に示す。

- EDRは,管理サーバ,及びPCに導入するエージェントから構成される。

- 管理サーバは,エージェントの設定,エージェントから受信したログの保存,分析及び分析結果の可視化などの機能をもつ。

- エージェントは,次の(ⅰ),(ⅱ)の処理を行うことができる。

- PCで実行されたコマンド,通信内容,ファイル操作などのイベントのログを管理サーバに送信する。

- PCのプロセスを監視し,あらかじめ設定した条件に合致した動作が行われたことを検知した場合に,設定した対応策を実施する。例えば,EDRは,(a)~(c)に示した⑤マルウェアXの活動を検知した場合に,⑥内部ネットワークの探索を防ぐなどの緊急措置をPCに対して実施することができる。

広告

設問1

〔セキュリティ対策の現状〕について答えよ。

- 本文中のa~cに入れる適切な機器を,解答群の中から選び記号で答えよ。

- 本文中の下線①の攻撃名を,解答群の中から選び記号で答えよ。

a,b,c に関する解答群

- FW

- L2SW

- L3SW

- 外部DNSサーバ

- 検証用サーバ

- 社内メールサーバ

- 内部DNSサーバ

- 配布サーバ

- メール中継サーバ

(2) に関する解答群

- DNSリフレクション攻撃

- セッションハイジャック攻撃

- メール不正中継攻撃

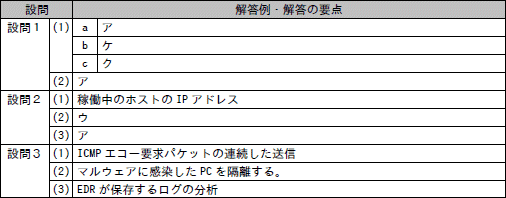

解答例・解答の要点

- a:ア

b:ケ

c:ク

- ア

解説

本問で登場するマルウェアXは、過去に実際に受信したことのあるメールを装い、返信メールの添付ファイルとしてマクロウイルスを送り付け、マクロウイルスがマルウェア本体をダウンロードするという手順で感染を拡大していきます。この挙動は、2019年頃より断続的に活動が確認されているEmotet(エモテット)と呼ばれるマルウェアそのものであり、本問ではこのマルウェアの攻撃の手口とその対策が題材になっています。Emotetとその亜種の手口については以下のページで詳説されているので参考にしてみてください。IPA:Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて

https://www.ipa.go.jp/security/announce/20191202.html

- 〔aについて〕

空欄には、インターネット、DMZ、内部LAN間の通信を制御する機器が入ります。これは、三者の境界に位置する「ア:FW」が行うアクセス制御です。通常は、インターネットとDMZ間の必要な通信、DMZと内部LAN間の必要な通信のみを許可し、インターネットと内部LANが直接通信することを禁じる設定になっています。FWには通過した通信、または拒否された通信のログを収集する機能もあります。

∴a=ア:FW

〔bについて〕

SPFは、外部から受信したメールが送信元ドメインを詐称していないかどうかを受信メールサーバ上で行う仕組みなので、DMZ上のメール中継サーバまたは内部LAN上の社内メールサーバが解答の候補となります。2つのメールサーバの役割分担は次のとおりです。- メール中継サーバ

- 外部向けのメールを送信する、外部から社内に向けたメールを受信する

- 社内メールサーバ

- 社内向けのメールを送受信する

∴b=ケ:メール中継サーバ

〔cについて〕

検証済みのセキュリティパッチやアップデート版のファイルを登録するサーバが当てはまります。PCはこの機器にアクセスし、必要に応じてダウンロードして更新処理を行うことになっています。図1の注記1には「配布サーバは,PCにセキュリティパッチなどを配布するサーバである」と説明されているので、空欄cには「ク:配布サーバ」が当てはまるとわかります。

∴c=ク:配布サーバ - DMZ上でキャッシュサーバを稼働させておくことにより、攻撃の踏み台とされてしまうリスクが指摘されています。DMZ上にあるということは外部からアクセス可能ということであり、何もアクセス制限していない状態だと、DNSキャッシュサーバはインターネット上から投げられた名前解決要求に応じてしまうことになります。このように、外部からの名前解決要求を受け付ける脆弱性をもつ多数のDNSサーバを踏み台にして、攻撃対象に大量のDNS応答パケットを送り付けるDDoS攻撃を「DNSリフレクション攻撃※」と言います(※増幅した応答を攻撃に使うことから、DNSアンプ攻撃とも呼ばれます)。DNSキャッシュサーバ機能を稼働させる目的は社内の機器の求めに応じて行うフルリゾルバサービス(非再帰的問合せによる名前解決とキャッシング)ですから、社外からの名前解決要求には応じないようにしておくことで、DNSリフレクション攻撃の踏み台にされるリスクを低減することができます。

∴ア:DNSリフレクション攻撃

なお、他の2つの攻撃は以下のとおりです。- セッションハイジャック攻撃

- 認証が完了してセッションを開始しているブラウザとWebサーバの間の通信において、CookieやセッションIDなどのセッション情報を盗むことで、対象セッションを通信当事者以外が乗っ取る攻撃。Webサーバの脆弱性によって引き起こされるので誤りです。

- メール不正中継攻撃

- 第三者中継を許している公開メールサーバを踏み台して、スパムメールを送信する行為。メールサーバの脆弱性によって引き起こされるので誤りです。

広告

設問2

〔マルウェアXの調査〕について答えよ。

(2) に関する解答群

- DoS攻撃を行うため

- 稼働中のOSのバージョンを知るため

- 攻撃対象のサービスの稼働状態を知るため

- ホストの稼働状態を知るため

(3) に関する解答群

- 送信者のドメインが詐称されたものでないから

- 添付ファイルが暗号化されているので,チェックできないから

- メールに付与された署名が正規のドメインで生成されたものだから

- メール本文に不審な箇所がないから

解答例・解答の要点

- 稼働中のホストのIPアドレス (14文字)

- ウ

- ア

解説

- 下線②でマルウェアは送信しているICMPエコー要求パケットとは、pingコマンドと呼ばれ、IPネットワークにおいてIPアドレスをもつ特定の機器に向けてパケットを送信し、正しく届くかを確認するための機能です。パケットが届けば相手から正当な応答(Echo Reply)が返ってきて、その宛先IPアドレスを持つ機器がネットワークに存在することがわかり、応答が返ってこなければ機器が存在しないことがわかります。ICMPエコー要求パケットによってわかるのは、宛先が存在していることと宛先までのネットワークが正常であることの2点ですから、マルウェアがICMPエコー要求パケットを送るのは、内部ネットワークで稼働するホストを特定するためであでると言えます。Echo Replyが返ってきたホストのIPアドレスをもとに(3)(b)のポートスキャンを行うことで、効率的に攻撃を行うようになっています。

設問ではICMPエコー要求パケットによって得られる情報が問われているため、稼働しているホスト(ノード・機器・PC)のIPアドレスが適切な解答となります。

∴稼働中のホストのIPアドレス - 下線③の処理はポートスキャンと呼ばれ、攻撃対象のホストで脆弱性のあるサービスが稼働(ポートが開放)しているかどうかをチェックするために行われます。TCPのSYNパケットはコネクション開始要求を意味していて、相手からSYN/ACKパケットが返ってくればそのサービスは稼働中であることがわかります。

したがって「ウ」の記述が適切です。- 誤り。SYNパケットを大量に送り付けてサービス停止を狙う攻撃(SYN flood攻撃)も存在しますが、今回は大量に送信するのではなく、あくまでも攻撃対象のサービスが稼働しているかを調べるために行われるので不適切です。

- 誤り。今回行われているSYNスキャン(ハーフオープンスキャン)は、単にサービスが稼働しているかどうかを判定するのに用いられる手法であり、OSのバージョンまで知ることができません。稼働中のOSのバージョンを知るためには、他の様々なスキャン方法を総合的に組み合わせる必要があります。

- 正しい。SYNパケットに対する反応により、サービスの稼働状態を知ることが目的です。

- 誤り。ホストの稼働状態は、ICMPエコー要求パケット(ping)を使うことで確認するので誤りです。

- SPFでは、受信したメールの差出人メールアドレスが詐称されていないかどうかを以下の手順で検証します。

- 送信側は、送信側ドメインのDNSサーバのSPFレコード(またはTXTレコード)に正当なメールサーバのIPアドレスやホスト名を登録し、公開しておく

- 送信側から受信側へ、SMTPメールが送信される

- 受信側メールサーバは、MAIL FROMコマンドに記載された送信者メールアドレスのドメインを管理するDNSサーバに問い合わせ、SPF情報を取得する

- SPF情報との照合でSMTP接続してきたメールサーバのIPアドレスの確認に成功すれば、正当なドメインから送信されたと判断する

SPFは、送信者がメールアドレスを偽っているなりすましメールを検知するための仕組みです。マルウェアが社外PCから送信する攻撃メールは、その社外PCの属する組織の正当なメールサーバから送信されるためドメインの詐称が行われていません。したがって、たとえ危険なファイルが添付されていたとしてもSPFで検知することはできません。したがって「ア」が正しい理由となります。

- 正しい。社外PCからの攻撃メールはドメイン詐称が行われていないため、SPFで検知することはできません。

- 誤り。SPFはメールヘッダーの情報をもとになりすまし判定を行うので、添付ファイルが暗号化されていても検知することができます。マルウェアが添付ファイルを暗号化して送るのは、メール配送経路上でのセキュリティ製品の検知をすり抜けるためです。

- 誤り。SPFは、デジタル署名ではなく送信元のIPアドレスを利用して認証を行うので誤りです。送信元によるデジタル署名でメールを認証するのはDKIM(DomainKeys Identified Mail)です。

- 誤り。SPFはメールヘッダーの情報をもとになりすまし判定を行うので、メール本文がまっとうであってもSPFによる検知は可能です。

広告

設問3

〔マルウェアXへの対応策〕について答えよ。

解答例・解答の要点

- ICMPエコー要求パケットの連続した送信 (20文字)

- マルウェアが感染したPCを隔離する (17文字)

- EDRが保存するログの分析 (13文字)

解説

- (a)から(c)の動作はいずれも異常を示すものですが、このうち最も早くマルウェアXの侵入を疑うことができる事象は、(a)のICMPエコー要求パケットです。通常はネットワーク管理を除いてICMPエコー要求パケットを使うことはありませんから、それが連続して送信されているということはマルウェアインシデントが発生している兆候として見ることができます。普通ではない状況が発生していますから、EDRが緊急措置を実施するのに十分な理由と言えます。

∴ICMPエコー要求パケットの連続した送信 - EDR(Endpoint Detection and Response)は、PCなどのエンドポイントにインストールして使うセキュリティ対策を行うソフトウェアで、PCの状況や挙動ログを監視し、不審な挙動があれば管理者に通知するという仕組みになっています。従来のマルウェア対策ソフトが、主にパターンマッチング方式によって既知のマルウェアがPCに侵入することを防ぐことも目的としていたのに対し、EDRは既知のマルウェア対策に加え、挙動監視によって未知のマルウェアの検知、調査、封じ込めなどの機能を有している点が異なります。

マルウェア感染が疑われる事象が発覚したときは、マルウェアの拡散の阻止とシステムのさらなる被害の防止という2つの目的のため、できるだけ早くマルウェアの封じ込めを行う必要があります。本問のマルウェアXは、内部ネットワークから窃取した情報を外部のC&Cサーバに送信したり、社外に攻撃メールを送って感染拡大を試みたりするなどネットワークを介して被害を広げるタイプなので、マルウェア感染した端末を一時的にネットワークから切り離すことが第一にすべきことです。

これらを踏まえると、EDRが行うこととしては「マルウェアが感染したPCを隔離する」「感染PCをネットワークからの切断する」などが適切と判断できます。

※有線LANが主流だったころには、LANケーブルを引き抜くことにより物理的に隔離する手法が一般的でしたが、下線⑥はEDRが自動的に実施する措置であること、ケーブルを引き抜くでは無線LANのPCをカバーできないことの2点から「ケーブルを引き抜く」という答えでは適切とは言えません。

∴マルウェアが感染したPCを隔離する - EDRは、マルウェアX侵入の早期発見、侵入後の活動の抑止及び被害内容の把握を目的として導入され、管理サーバおよびPCに導入するエージェントから構成されます。管理サーバの機能として「エージェントから受信したログの保存,分析及び分析結果の可視化などの機能」がありますから、被害内容を早期に明らかにするためにこのログ分析機能を使うことができます。したがって「管理サーバ(EDR)に保存されているログを分析する」や「管理サーバ(EDR)の保存ログを分析して表示する」などの解答が適切となります。

∴EDRが保存するログの分析

広告

広告