令和6年春期試験午後問題 問1

問1 情報セキュリティ

⇱問題PDF

リモート環境のセキュリティ対策に関する次の記述を読んで,設問に答えよ。

リモート環境のセキュリティ対策に関する次の記述を読んで,設問に答えよ。

広告

Q社は,首都圏で複数の学習塾を経営する会社であり,各学習塾で対面授業を行っている。生徒及び生徒の保護者からはリモートでも受講が可能なハイブリッド型授業の導入要望があり,Q社の従業員からはテレワーク勤務の導入要望がある。

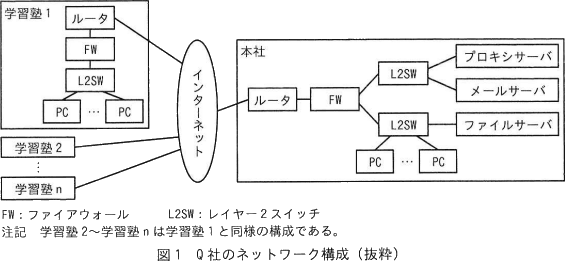

〔Q社の現状のネットワーク構成〕

Q社のネットワーク構成(抜粋)を図1に示す。 〔Q社の現状のセキュリティ対策〕

〔Q社の現状のセキュリティ対策〕

Q社のセキュリティ対策は次のとおりである。

〔Q社の現状のセキュリティ対策に関する課題〕

Q社では,ハイブリッド型授業とテレワーク勤務が行えるリモート環境を実現し,Q社のセキュリティに関する課題を解決する新たな環境を,クラウドサービスを利用して構築することになり,情報システム部のR課長が担当することになった。

〔リモート環境の構築方針〕

R課長は,境界型防御の環境に代えて,いかなる通信も信頼しないというaの考え方に基づくリモート環境を構築することにした。

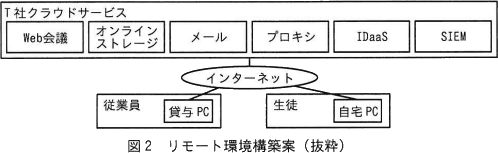

〔リモート環境構築案の検討〕

R課長はリモート環境の構築方針を部下のS君に説明し,構築する環境の検討を指示した。

S君はリモート環境構築案を検討した。 〔構築案への指摘と追加対策の検討〕

〔構築案への指摘と追加対策の検討〕

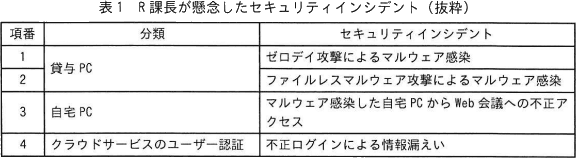

S君は検討した構築案についてR課長に説明した。すると,セキュリティ対策の不足に起因するセキュリティインシデントの発生を懸念したR課長は,"aでは,クラウドサービスにアクセスする通信を信頼せずセキュリティ対策を行う必要があるので,エンドポイントである貸与PCと自宅PCに対する攻撃への対策及びクラウドサービスのユーザー認証を強化する対策が必要である。追加の対策を検討するように。"と指摘した。

R課長が懸念したセキュリティインシデント(抜粋)を表1に示す。 S君は,R課長の指摘に対して,表1のセキュリティインシデントに対応した次の対策を追加することにした。

S君は,R課長の指摘に対して,表1のセキュリティインシデントに対応した次の対策を追加することにした。

〔Q社の現状のネットワーク構成〕

Q社のネットワーク構成(抜粋)を図1に示す。

Q社のセキュリティ対策は次のとおりである。

- パケットフィルタリングポリシーに従った通信だけをFWで許可し,その他の通信を遮断している。

- 業務上必要なサイトのURL情報を基に,URLフィルタリングを行うソフトウェアをプロキシサーバに導入して,業務上不要なサイトへの接続を禁止している。

- PC及びサーバ機器には,外部媒体の使用ができない設定をした上で,マルウェア対策ソフトを導入して,マルウェア感染対策を行っている。

- PC,ネットワーク機器及びサーバ機器には,脆弱性に対応する修正プログラム(以下,セキュリティパッチという)を定期的に確認した後,適用する方法で,脆弱性対策を行っている。

〔Q社の現状のセキュリティ対策に関する課題〕

- ネットワーク機器及びサーバ機器のEOL(End Of Life)時期が近づいており,機器の更新が必要である。

- セキュリティパッチが提供されているかの調査及び適用してよいかの判断に時間が掛かることがある。

- ルータとFWを利用した①境界型防御によるセキュリティ対策では,防御しきれない攻撃がある。

- セキュリティインシデントの発生を,迅速に検知する仕組みがない。

Q社では,ハイブリッド型授業とテレワーク勤務が行えるリモート環境を実現し,Q社のセキュリティに関する課題を解決する新たな環境を,クラウドサービスを利用して構築することになり,情報システム部のR課長が担当することになった。

〔リモート環境の構築方針〕

R課長は,境界型防御の環境に代えて,いかなる通信も信頼しないというaの考え方に基づくリモート環境を構築することにした。

- クラウドサービスへの移行に伴い,ネットワーク機器及びサーバ機器は廃棄し,今後のQ社としてのEOL対応を不要とする。

- ②課題となっている作業を不要にするために,クラウドサービスはSaaS型を利用する。

- セキュリティインシデントの発生を迅速に検知する仕組みを導入する。

- 従業員にモバイルルータとセキュリティ対策を実施したノートPC(以下,貸与PCという)を貸与する。今後は,本社,学習塾及びテレワークでの全ての業務において,貸与PCとモバイルルータを使用してクラウドサービスを利用する。

- 貸与PCから業務上不要なサイトへの接続は禁止とする。

- 生徒は,自宅などのPC(以下,自宅PCという)からクラウドサービスを利用してリモートでも授業を受講できる。

〔リモート環境構築案の検討〕

R課長はリモート環境の構築方針を部下のS君に説明し,構築する環境の検討を指示した。

S君はリモート環境構築案を検討した。

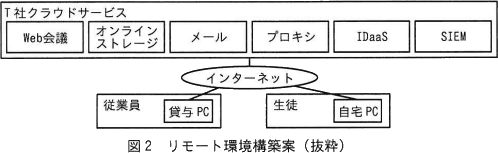

- リモート環境の構築には,T社クラウドサービスを利用する。

- 貸与PCからWebサイトを閲覧する際は,③プロキシを経由する。

- 貸与PCからインターネットを経由して接続するWeb会議,オンラインストレージ及び電子メール(以下,メールという)を利用することで,Q社の業務及びリモートでの授業を行う。

- 貸与PCからT社クラウドサービスへのログインは,ログインを集約管理するクラウドサービスであるIDaaS(Identity as a Service)を利用する。従業員はIDとパスワードを用いてシングルサインオンで接続してクラウドサービスを利用する。

- ④SIEM(Security Information and Event Management)の導入と,アラート発生時に対応する体制の構築を行う。

- 貸与PCには,マルウェア対策ソフトを導入し,外部媒体が使用できない設定を行う。また,⑤紛失時の情報漏えいリスクを低減する対策をとる。

- 生徒は,自宅PCからインターネット経由で,Web会議に接続して,リモートで授業を受講できる。

S君は検討した構築案についてR課長に説明した。すると,セキュリティ対策の不足に起因するセキュリティインシデントの発生を懸念したR課長は,"aでは,クラウドサービスにアクセスする通信を信頼せずセキュリティ対策を行う必要があるので,エンドポイントである貸与PCと自宅PCに対する攻撃への対策及びクラウドサービスのユーザー認証を強化する対策が必要である。追加の対策を検討するように。"と指摘した。

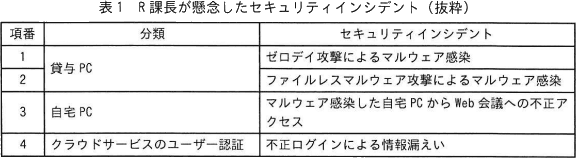

R課長が懸念したセキュリティインシデント(抜粋)を表1に示す。

- 項番1,2の対策として,貸与PCに⑥EDR(Endpoint Detection and Response)ソフトを導入する。

- 項番3の対策として,T社クラウドサービスは不正アクセス及びマルウェア感染の対策がとられていることを確認した。

- 項番4の対策として,知識情報であるIDとパスワードによる認証に加えて,所持情報である従業員のスマートフォンにインストールしたアプリケーションソフトウェアに送信されるワンタイムパスワードを組み合わせて認証を行う,bを採用する。

広告

設問1

本文中の下線①について,防御できる攻撃を解答群の中から選び,記号で答えよ。

解答群

- システム管理者による内部犯行

- パケットフィルタリングのポリシーで許可していない通信による, 内部ネットワークへの侵入

- 標的型メール攻撃での, 添付ファイル開封による未知のマルウェア感染

- ルータの脆弱性を利用した, インターネット接続の切断

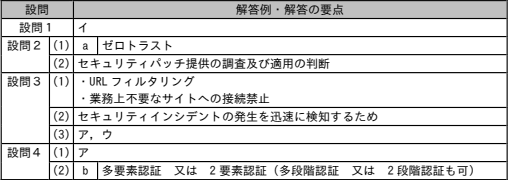

解答例・解答の要点

イ

解説

境界型防御は、インターネットと内部ネットワークの境界にルータやFWを設置し、通信を監視・制御することで、外部からの攻撃や不正アクセスから自組織のネットワークを保護するセキュリティ対策です。したがって、ルータやFWの機能で防御できる攻撃を選択することになります。- システム管理者による内部犯行は、システムの特権IDや権限の管理、操作ログの記録などで防ぎます。

- 正しい。パケットフィルタリングは、FWが提供する機能であり、機器を通過するパケットのヘッダー情報(IPアドレス、ポート番号、プロトコルなど)を事前に設定したルールと照合することで、許可された通信のみを通過させる手法です。FWではポリシーに従った通信だけを許可するので、ポリシーで許可していない不正通信はFWで遮断され、内部ネットワークへの侵入を防ぐことが可能です。

- 標的型メール攻撃の添付ファイル開封による未知のマルウェア感染に対しては、セキュリティソフトのマルウェア定義ファイルを最新に保つことや、不審な差出人からのメールは開かない、メールの件名や内容が不自然な場合は添付ファイルを開かないなどの対応がとれるように、従業員の教育訓練を実施することが有効です。

- 境界型防御は、内部ネットワークを守るための方法であり、ルータやFWなどの機器に対する攻撃を防ぐものではありません。ルータの脆弱性を利用されないための対策としては、ファームウェアの更新を定期的に更新することで既知の脆弱性を修正することや、パスワードを適切に設定する、不要な機能の無効化するなどが考えられます。

広告

設問2

〔リモート環境の構築方針〕について答えよ。

- 本文中のaに入れる適切な字句を6字で答えよ。

- 本文中の下線②について,課題となっている作業を25字以内で答えよ。

解答例・解答の要点

- a:ゼロトラスト (6文字)

- セキュリティパッチ提供の調査及び適用の可否 (21文字)

解説

- 〔aについて〕

空欄前の「いかなる通信も信頼しない」と6字の指定がヒントになっています。

テレワークやVPN、各種システムのクラウド化など、ここ数年間で私たちを取り巻くIT環境は大きく変化しています。また、パケットフィルタリングで許可されている通信の中に攻撃コードが含まれていたり、メールにマルウェアが添付されているようなアプリケーション層レベルの攻撃手法があり、従来の境界型防御のセキュリティモデルでは対応が難しくなっています。

それを背景として提唱されているのが、ネットワークの内部・外部にかかわらず、すべてのユーザー・デバイスも信頼せずに認証・検証するという「ゼロトラスト」モデルです。トラスト(trust)は「信頼・信用」という意味があるので、信頼ゼロの状態をベースに据えるセキュリティ方針と言えます。

ゼロトラストの一般的な対策としては、多要素認証(MFA)の導入や利用者IDやアクセス権の適切な管理などで、適切な権限を持つユーザーのみがアクセスできるようにするのが基本です。また、境界点だけではなくエンドポイント(PCなどネットワークの末端に接続されている機器)のセキュリティを強化し、マルウェアや不正アクセスから保護することも重要です。これは、侵入された機器からの横方向攻撃(ラテラルムーブメント)を防ぐために欠かせません。本問における対策で導入されているEDRソフトは、エンドポイントのセキュリティを強化するものです。

∴a=ゼロトラスト - Q社の現状において課題となっており、SaaS型のクラウドサービスを利用することによって不要になる作業を本文中より探します。

〔Q社の現状のセキュリティ対策に関する課題〕には4つの課題が記述されていて、1つ目の課題に対応してEOL対応が不要となる点についてはすでに本文中に記載されています。これとは別にSaaSの導入によって不要になる作業という視点で見ていくと、2つ目のセキュリティパッチの適用作業がそれに該当することがわかります。SaaS型の特徴として、ソフトウェアの更新やメンテナンスはサービス提供者が実施してくれます。そのため、セキュリティパッチの適用についてはQ社側で対応する必要はなくなります。解答は、本文中の文章を短くまとめた「セキュリティパッチ提供の調査と適用可否の判断」などが適切となります。

∴セキュリティパッチ提供の調査及び適用の可否

広告

設問3

〔リモート環境構築案の検討〕について答えよ。

解答群

- 貸与PCのストレージ全体を暗号化する。

- 貸与PCのモニターにのぞき見防止フィルムを貼付する。

- リモートロック及びリモートワイプの機能を導入する。

解答例・解答の要点

- ・URLフィルタリング (10文字)

・業務上不要なサイトへの接続禁止 (15文字)

- セキュリティインシデントの発生を迅速に検知するため (25文字)

- ア,ウ

解説

- 現状のQ社では、プロキシサーバでURLフィルタリングを行って業務上不要なサイトへの接続を禁止しています。リモート環境への移行に伴って、Q社のネットワーク機器とサーバ機器は廃止されるので、移行後はT社クラウドサービス上のプロキシを利用することになります。〔リモート環境の構築方針〕には「貸与PCから業務上不要なサイトへの接続は禁止とする」とあり、新たに構築する環境もこれまでと同等かそれ以上のアクセス制御策を講じるべきです。したがって、プロキシで実現すべきセキュリティ対策には「URLフィルタリング」または「業務上不要なサイトへの接続禁止」が妥当します。

∴・URLフィルタリング

・業務上不要なサイトへの接続禁止 - SIEM(シーム)は、日本語で「セキュリティ情報およびイベント管理」を意味し、各種アプリケーション、ネットワーク、サーバ、セキュリティ機器などのログデータを収集・分析することで、サイバー攻撃やマルウェア感染などのセキュリティインシデントを高いレベルで検知するためのシステムです。主要機能として、①統合ログ管理サーバと同等の機能・ログの検索、②異常検知、③アラート通知/レポート出力機能があります。

Q社には「セキュリティインシデントの発生を,迅速に検知する仕組みがない」という課題があり、〔リモート環境の構築方針〕では「セキュリティインシデントの発生を迅速に検知する仕組みを導入する」ことになっているので、SIEMを導入したのだと考えることができます。したがって、導入した目的は本文から抜き出して「セキュリティインシデントの発生を迅速に検知するため」となります。

∴セキュリティインシデントの発生を迅速に検知するため - 貸与PCには業務上の機密情報を含んでいるため、紛失時の情報漏えいに備えるためのリスク低減策を選択します。モバイルデバイスには端末ロック機能(画面ロック、アカウント認証、ログイン認証など)が備わっていますが、この機能だけでは十分ではありません。端末ロックが突破されたり、ハードディスクが取り出されて別の端末で読み取られたりする可能性があるためです。

- 正しい。貸与PCが紛失や盗難に遭った場合でも、ストレージ全体が暗号化されていれば、第三者が端末内のデータにアクセスすることは困難です。復号鍵がなければデータを読み取ることができないため、情報漏えいのリスクを大幅に低減することが可能です。

- 誤り。貸与PCを外出先で使用する際、「のぞき見」による情報漏えいを防止をするための対策です。紛失時の情報漏えいリスクを低減することはできません。

- 正しい。リモートロックは、遠隔操作で端末をロックして不正アクセスを防ぐ機能です。リモートワイプは、遠隔操作で端末内のデータを削除する機能です。この2つの機能が使用できれば、貸与PCの紛失や盗難による情報漏えいのリスクを低減することが可能です。

広告

設問4

〔構築案への指摘と追加対策の検討〕について答えよ。

- 本文中の下線⑥について,表1の項番1,2のセキュリティインシデントが発生した場合のEDRソフトの動作として適切なものを解答群の中から選び,記号で答えよ。

- 本文中のbに入れる適切な字句を5字で答えよ。

解答群

- 貸与PCをネットワークから遮断し,不審なプロセスを終了する。

- 登録された振る舞いを行うマルウェアの侵入を防御する。

- 登録した機密情報の外部へのデータ送信をブロックする。

- パターン情報に登録されているマルウェアの侵入を防御する。

解答例・解答の要点

- ア

- b:多要素認証 又は 2要素認証 (14文字)

(多段階認証 又は 2段階認証) (16文字)

解説

- EDR(Endpoint Detection and Response)は、PCなどのエンドポイントにインストールして使うセキュリティ対策を行うソフトウェアで、PCの状況や挙動ログを監視し、不審な挙動があれば管理者に通知するという仕組みになっています。従来のマルウェア対策ソフトが、主にパターンマッチング方式によって既知のマルウェアがPCに侵入することを防ぐことも目的としていたのに対し、EDRは既知のマルウェア対策に加え、挙動監視によって未知のマルウェアの検知、調査、封じ込めなどの機能を有している点が異なります。

表1の項番1、2は、マルウェア感染のセキュリティインシデントです。マルウェア感染が疑われる事象が発覚したときは、マルウェアの拡散の阻止とシステムのさらなる被害の防止という2つの目的のため、できるだけ早くマルウェアの封じ込めを行う必要があります。EDRではマルウェア感染を検知した場合には、不審なプロセスを検出して終了させるとともに、マルウェア感染した端末を一時的にネットワークから切り離します。したがって「ア」の動作が適切です。- 正しい。マルウェア感染を検知して、管理者への通知、マルウェアの遮断や封じ込めなどの対応を行うことがEDRの役割です。

- 誤り。EDRは、主にエンドポイント(端末)での不審な挙動を検知し、マルウェア感染後の対応を支援することを目的としています。直接的にマルウェアの侵入を防ぐものではありません。

- 誤り。EDRの機能ではありません。機密情報の流出防止には、データ漏洩防止(DLP:Data Loss Prevention)等の導入検討が必要です。

- 誤り。EDRはマルウェア感染後の対応を支援することを目的としており、侵入防止の機能は有しません。パターンマッチングによる侵入防止は、アンチウイルスソフトウェアやセキュリティソフトウェアなどのEPP(Endpoint Protection Platform)製品が有する機能です。

- 〔bについて〕

空欄の前の文章では、クラウドサービスのユーザー認証として、知識情報で認証をした上で、所持情報で追加の認証を行うと説明されています。2要素認証かつ2段階認証であるため、以下のいずれかが回答となります。- 多要素認証

- 知識情報、所持情報、生体情報の3つの認証要素の中から異なる2つ以上を組み合わせて認証を行う方式

- 2要素認証

- 多要素認証のうち、2つの異なる認証要素を使用する方式

- 多段階認証

- 認証プロセスを複数のステップに分ける方式。同じ種類の認証要素を複数回使う場合もある

- 2段階認証

- 多段階認証のうち、認証ステップが2つの方式。2回とも同じ種類の認証要素を使う場合もある

広告

広告