応用情報技術者過去問題 平成26年秋期 午後問1

⇄問題文と設問を画面2分割で開く⇱問題PDF問1 情報セキュリティ

ネットワークやWebアプリケーションプログラムのセキュリティに関する次の記述を読んで,設問1~4に答えよ。

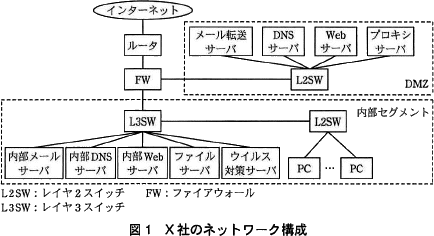

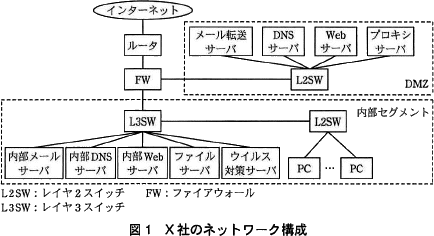

X社は,中堅の機械部品メーカーである。X社では,部品製造に関わる特許情報や顧客情報を取り扱うので,社内のネットワークセキュリティを強化している。社内のネットワークの内部セグメントには,内部メールサーバ,内部Webサーバ,ファイルサーバなど社内業務を支援する各種サーバが配置されている。また,DMZには,インターネット向けのメール転送サーバ,DNSサーバ,Webサーバ,プロキシサーバが配置されている。Webサーバでは,製品情報や特定顧客向けの部品情報の検索システムを社外に提供しており,内部Webサーバやファイルサーバでは,特許情報や顧客情報の検索システムを社内に提供している。X社のネットワーク構成を図1に示す。 先日,同業他社の社外向けWebサイトが外部からの攻撃を受けるというセキュリティインシデントが発生したことを聞いた情報システム部のY部長は,特にFWに関するネットワークセキュリティの強化を検討するように部下のZさんに指示した。

先日,同業他社の社外向けWebサイトが外部からの攻撃を受けるというセキュリティインシデントが発生したことを聞いた情報システム部のY部長は,特にFWに関するネットワークセキュリティの強化を検討するように部下のZさんに指示した。

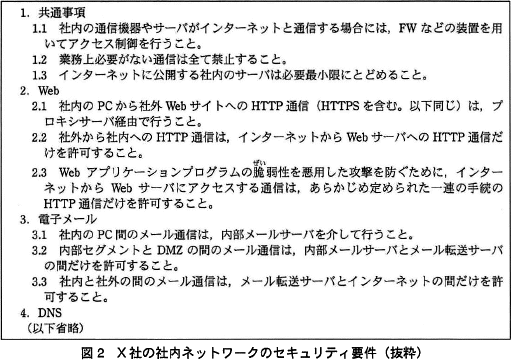

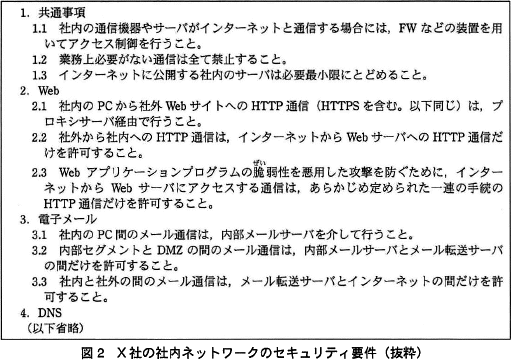

X社の社内ネットワークのセキュリティ要件を図2に示す。 Zさんは,①FWによるIPアドレスやポート番号を用いたパケットフィルタリングだけでは外部からの攻撃を十分に防くことができないと考えた。そこで,より高度なセキュリティ製品の追加導入を検討するために,IDS,IPSやWAFの基本的な機能について調査した。調査の結果,IDSは,X社の外部からのaことができ,IPSは,X社の外部からのbことができ,一方,WAFは,cことができるということが分かった。

Zさんは,①FWによるIPアドレスやポート番号を用いたパケットフィルタリングだけでは外部からの攻撃を十分に防くことができないと考えた。そこで,より高度なセキュリティ製品の追加導入を検討するために,IDS,IPSやWAFの基本的な機能について調査した。調査の結果,IDSは,X社の外部からのaことができ,IPSは,X社の外部からのbことができ,一方,WAFは,cことができるということが分かった。

この結果から,Zさんは,次の二つの案を考えた。

今回,dを目的とする場合には案1を,eを目的とする場合には案2を選択することがそれぞれ有効であると分かった。

特に案2のWAFは,ブラックリストや②ホワイトリストの情報を有効に活用することで,社内ネットワークのセキュリティ要件2.3を満たすことができる。

Zさんは,それぞれの案について,費用面や運用面での課題の比較検討も行い,結果を取りまとめてY部長に報告した。これを受けてY部長は,案2を採用することを決め,具体的な実施策を検討するようにZさんに指示した。

X社は,中堅の機械部品メーカーである。X社では,部品製造に関わる特許情報や顧客情報を取り扱うので,社内のネットワークセキュリティを強化している。社内のネットワークの内部セグメントには,内部メールサーバ,内部Webサーバ,ファイルサーバなど社内業務を支援する各種サーバが配置されている。また,DMZには,インターネット向けのメール転送サーバ,DNSサーバ,Webサーバ,プロキシサーバが配置されている。Webサーバでは,製品情報や特定顧客向けの部品情報の検索システムを社外に提供しており,内部Webサーバやファイルサーバでは,特許情報や顧客情報の検索システムを社内に提供している。X社のネットワーク構成を図1に示す。

X社の社内ネットワークのセキュリティ要件を図2に示す。

この結果から,Zさんは,次の二つの案を考えた。

- 案1:

- 社内ネットワークのルータとFWの間にネットワーク型のIPSを導入する。

- 案2:

- セキュリティ強化の対象とするサーバにWAFを導入する。

今回,dを目的とする場合には案1を,eを目的とする場合には案2を選択することがそれぞれ有効であると分かった。

特に案2のWAFは,ブラックリストや②ホワイトリストの情報を有効に活用することで,社内ネットワークのセキュリティ要件2.3を満たすことができる。

Zさんは,それぞれの案について,費用面や運用面での課題の比較検討も行い,結果を取りまとめてY部長に報告した。これを受けてY部長は,案2を採用することを決め,具体的な実施策を検討するようにZさんに指示した。

設問1

本文中の下線①において,FWでは防げない攻撃を解答群の中から全て選び,記号で答えよ。

解答群

- DNSサーバを狙った,外部からの不正アクセス攻撃

- WebサーバのWebアプリケーションプログラムの脆弱性を悪用した攻撃

- 内部Webサーバを狙った,外部からの不正アクセス攻撃

- ファイルサーバを狙った,外部からの不正アクセス攻撃

- プロキシサーバを狙った,外部からのポートスキャンを悪用した攻撃

解答入力欄

- o:

解答例・解答の要点

- o:ア,イ

解説

- 正しい。DNSサーバは、外部からのDNSリクエストを処理できるようにDMZに設置されています。FWで外部からDNSサーバへ通信を遮断してしまうと、X社ドメインに対する名前解決ができなくなってしまいます。このためFWでは、DNSサーバに対して行われるDNSの仕組みを悪用した攻撃を防げません。

- 正しい。Webサーバは、外部からのHTTPリクエストを処理できるようにDMZに設置されています。SQLインジェクションやXSS、ディレクトリトラバーサル等の攻撃は正規のHTTPリクエストに則って仕掛けられるため、FWでこれらの攻撃を遮断しようとすると、正規のHTTPリクエストまで遮断してしまうことになります。このためFWでは、HTTPを用いたWebサーバへの攻撃を防げません。

- 誤り。図2「X社のセキュリティ要件」で説明されているように内部ネットワークから外部の通信、および外部から内部ネットワークへの通信は、全てDMZのサーバを介して行われます。このため業務上必要とされる通信に外部と内部が直接コネクションを確立する類のものは存在しないと判断できます。

外部から内部に直接接続しようとする通信をFWで遮断してしまえば、内部Webサーバを狙った、外部からの不正アクセス攻撃を防げます。 - 誤り。「ウ」と同様に、内部ファイルサーバを狙った、外部からの不正アクセス攻撃はFWで防ぐことができます。

- 誤り。「X社のセキュリティ要件」の1.2「業務上必要がない通信は全て禁止すること」、およびプロキシサーバの用途は「内部ネットワークからのHTTPアクセスを代理する」ことに限られているので、プロキシサーバへはHTTP以外の通信を許可する必要がありません。さらにHTTP通信に関しても、内部ネットワークからのHTTPリクエストに対応するHTTPレスポンスだけをFWで通過させればよいため、送信元IPアドレス、宛先ポート番号、通信の向きが合致するHTTPレスポンスだけを許可し、他のプロキシサーバ宛てのHTTP通信は全て遮断してしまっても問題は生じません。

以上より、プロキシサーバに対するポートスキャンのパケットは全てFWで防げると判断できます。

設問2

本文中のa~cに入れる最も適切な字句を解答群の中から選び,記号で答えよ。

a,b,c に関する解答群

- IPパケットの中身を暗号化して盗聴や改ざんを防止する

- IPパケットの中身を調べて不正な挙動を検出し遮断する

- IPパケットの中身を調べて不正な挙動を検出する

- Webアプリケーションプログラムとのやり取りに特化した監視や防御をする

- Webアプリケーションプログラムとのやり取りを暗号化して盗聴や改ざんを防止する

- 電子メールに対してウイルスチェックを行う

解答入力欄

- a:

- b:

- c:

解答例・解答の要点

- a:ウ

- b:イ

- c:エ

解説

〔aについて〕

IDSの機能に関する記述が入ります。

IDS(Intrusion Detection System,侵入検知システム)は、ネットワークやホストをリアルタイムで監視し、異常を検知した場合に管理者に通知するなどの処置を行うシステムです。異常を検出し、通知することを主目的としたシステムのため通信の遮断などの防御機能は持たないことがほとんどです。

IDSは通過するパケットを監視し、異常を検出するシステムであるため「ウ」が適切な説明です。

∴ウ:IPパケットの中身を調べて不正な挙動を検出する

〔bについて〕

IPSの機能に関する記述が入ります。

IPS(Intrusion Prevention System,侵入防止システム)は、ネットワークの異常を検知し管理者に通知するNIDS(Network IDS)を発展させた形態で、従来のNIDSが備えている機能に加えて不正アクセスの遮断などの防御機能が使用可能なシステムです。

IPSは通過するパケットを監視し、異常があれば管理者に通知するとともに当該パケットを遮断するシステムであるため「イ」が適切な説明です。

∴イ:IPパケットの中身を調べて不正な挙動を検出し遮断する

〔cについて〕

WAFの機能に関する記述が入ります。

WAF(Web Application Firewall)は、通過するパケットのIPアドレスやポート番号だけでなくペイロード部(データ部分)をチェックすることで、Webアプリケーションに対する攻撃を検知し、遮断することが可能なファイアウォールです。Webアプリケーションの防御に特化しているという記述、さらに暗号化・改ざん検知などを行う仕組みではないという点から「エ」が適切とわかります。

∴エ:Webアプリケーションプログラムにとのやり取りに特化した監視や防御をする

IDSの機能に関する記述が入ります。

IDS(Intrusion Detection System,侵入検知システム)は、ネットワークやホストをリアルタイムで監視し、異常を検知した場合に管理者に通知するなどの処置を行うシステムです。異常を検出し、通知することを主目的としたシステムのため通信の遮断などの防御機能は持たないことがほとんどです。

IDSは通過するパケットを監視し、異常を検出するシステムであるため「ウ」が適切な説明です。

∴ウ:IPパケットの中身を調べて不正な挙動を検出する

〔bについて〕

IPSの機能に関する記述が入ります。

IPS(Intrusion Prevention System,侵入防止システム)は、ネットワークの異常を検知し管理者に通知するNIDS(Network IDS)を発展させた形態で、従来のNIDSが備えている機能に加えて不正アクセスの遮断などの防御機能が使用可能なシステムです。

IPSは通過するパケットを監視し、異常があれば管理者に通知するとともに当該パケットを遮断するシステムであるため「イ」が適切な説明です。

∴イ:IPパケットの中身を調べて不正な挙動を検出し遮断する

〔cについて〕

WAFの機能に関する記述が入ります。

WAF(Web Application Firewall)は、通過するパケットのIPアドレスやポート番号だけでなくペイロード部(データ部分)をチェックすることで、Webアプリケーションに対する攻撃を検知し、遮断することが可能なファイアウォールです。Webアプリケーションの防御に特化しているという記述、さらに暗号化・改ざん検知などを行う仕組みではないという点から「エ」が適切とわかります。

∴エ:Webアプリケーションプログラムにとのやり取りに特化した監視や防御をする

設問3

本文中のd~eに入れる最も適切な字句を解答群の中から選び,記号で答えよ。

d,e に関する解答群

- PCに対するウイルス感染チェック

- WebサーバのWebアプリケーションプログラムの脆弱性を悪用した攻撃の検出や防御

- 外部からの不正アクセス攻撃の検出や防御をX社の社内ネットワーク全体に対して行うこと

- 内部からの不正アクセス攻撃の検出や防御をX社の社内ネットワーク全体に対して行うこと

- 内部メールサーバに対する不正アクセス攻撃の検出や防御

解答入力欄

- d:

- e:

解答例・解答の要点

- d:ウ

- e:イ

解説

〔dについて〕

ルータとFWの間は、X社とインターネット上の外部ネットワーク間で行われる全通信の通過点です。ここにIPSを設置することで、X社内ネットワークに届く前にFWに遮断されてしまう通信も含め、外部からの攻撃/不正パケットをすべて監視し侵入防止をすることが可能になります。(ただし通信量によってはIPSの能力がボトルネックになってしまいます)

∴d=ウ:外部からの不正アクセス攻撃の検出や防御をX社内ネットワーク全体に対して行うこと

〔eについて〕

WAFは、Webアプリケーションプログラムに特化した、攻撃パケットを監視・防御する仕組みです。WAFの防御対象はWebアプリケーション及びWebサーバであるため「イ」が適切な記述です。

∴e=イ:WebサーバのWebアプリケーションプログラムの脆弱性を悪用した攻撃

ルータとFWの間は、X社とインターネット上の外部ネットワーク間で行われる全通信の通過点です。ここにIPSを設置することで、X社内ネットワークに届く前にFWに遮断されてしまう通信も含め、外部からの攻撃/不正パケットをすべて監視し侵入防止をすることが可能になります。(ただし通信量によってはIPSの能力がボトルネックになってしまいます)

∴d=ウ:外部からの不正アクセス攻撃の検出や防御をX社内ネットワーク全体に対して行うこと

〔eについて〕

WAFは、Webアプリケーションプログラムに特化した、攻撃パケットを監視・防御する仕組みです。WAFの防御対象はWebアプリケーション及びWebサーバであるため「イ」が適切な記述です。

∴e=イ:WebサーバのWebアプリケーションプログラムの脆弱性を悪用した攻撃

設問4

本文中の下線②のホワイトリストに,どのような通信パターンを登録する必要があるか。図2中の字句を用いて30字以内で述べよ。

解答入力欄

- o:

解答例・解答の要点

- o:あらかじめ定められた一連の手続きのHTTP通信 (23文字)

解説

セキュリティ要件2.3では、

「Webアプリケーションプログラムの脆弱性を悪用した攻撃を防ぐために,インターネットから,Webサーバにアクセスする通信は,あらかじめ定められた一連の手続きのHTTP通信だけを許可すること」

と規定しています。

ホワイトリストは、パケットをすべて「拒否」する初期状態に、通信を「許可」する通信データパターンを定義したものです。ホワイトリストの情報=WAFを通過させるパケットであるため、セキュリティ要件2.3で許可すべきとされているWebサーバに対する「あらかじめ定められた一連の手続きのHTTP通信」のパターンをWAFのホワイトリストに記述することで、上記の要件を満たせます。

∴あらかじめ定められた一連の手続きのHTTP通信

「Webアプリケーションプログラムの脆弱性を悪用した攻撃を防ぐために,インターネットから,Webサーバにアクセスする通信は,あらかじめ定められた一連の手続きのHTTP通信だけを許可すること」

と規定しています。

ホワイトリストは、パケットをすべて「拒否」する初期状態に、通信を「許可」する通信データパターンを定義したものです。ホワイトリストの情報=WAFを通過させるパケットであるため、セキュリティ要件2.3で許可すべきとされているWebサーバに対する「あらかじめ定められた一連の手続きのHTTP通信」のパターンをWAFのホワイトリストに記述することで、上記の要件を満たせます。

∴あらかじめ定められた一連の手続きのHTTP通信