応用情報技術者過去問題 平成27年春期 午後問1

⇄問題文と設問を画面2分割で開く⇱問題PDF問1 情報セキュリティ

電子メールのセキュリティに関する次の記述を読んで,設問1~5に答えよ。

R社は,医薬品の輸出入や薬局などへの販売を行っている商社である。R社では,十数年前から業務処理や顧客からの問合せ対応などを目的として,自社内で電子メールシステム(以下,メールシステムという)を運用している。R社の社員は,各自の社内PCを使ってメールシステムを利用する。一部の社員は,モバイル端末を使って社外からもメールシステムを利用している。メールシステムが受信した電子メール(以下,メールという)は,メールサーバに保存される。社内PCで開封したメールは,メールサーバから削除され,社内PCに保存される。モバイル端末で開封したメールは,削除はされず,メールサーバに残される。

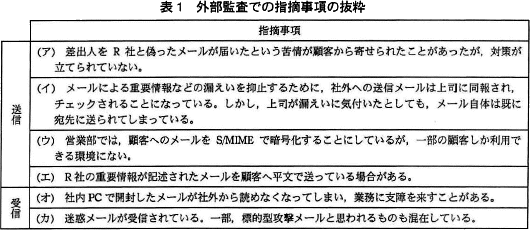

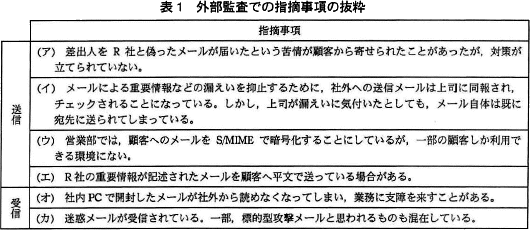

R社システム部のS部長は,メールシステムの老朽化,陳腐化への対応とセキュリティ強化が必要と判断し,現在のメールシステムの問題点を洗い出すために,システム監査会社に外部監査を依頼した。表1は,外部監査での指摘事項の抜粋である。 〔新メールシステムの検討〕

〔新メールシステムの検討〕

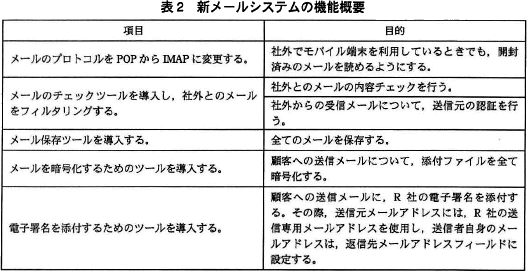

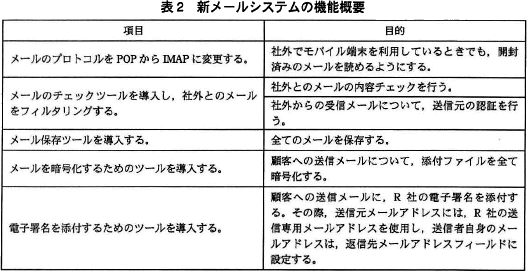

S部長は,外部監査での指摘を受け,メールシステム担当のT君に新メールシステムの概要設計を指示した。T君は,新メールシステムの機能の概要をまとめ,S部長に提出した。T君が作成した新メールシステムの機能概要を表2に示す。 T君はS部長に,新メールシステムの機能概要を報告した。

T君はS部長に,新メールシステムの機能概要を報告した。

〔メールのプロトコル〕

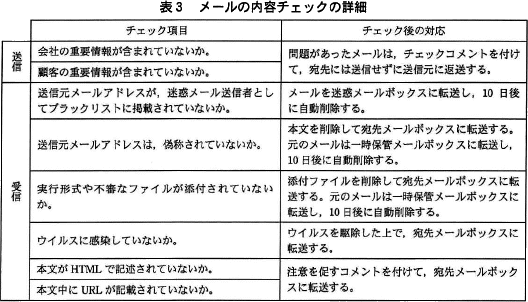

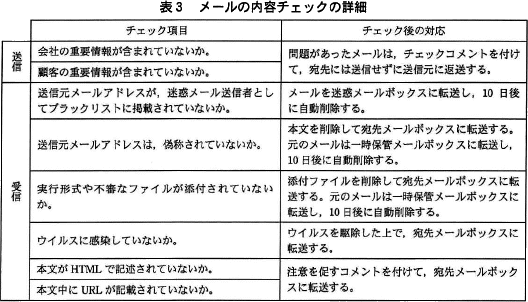

T君は社外とのメールについて,メールの内容チェックの詳細を報告した。メールの内容チェックの詳細を表3に示す。

R社は,医薬品の輸出入や薬局などへの販売を行っている商社である。R社では,十数年前から業務処理や顧客からの問合せ対応などを目的として,自社内で電子メールシステム(以下,メールシステムという)を運用している。R社の社員は,各自の社内PCを使ってメールシステムを利用する。一部の社員は,モバイル端末を使って社外からもメールシステムを利用している。メールシステムが受信した電子メール(以下,メールという)は,メールサーバに保存される。社内PCで開封したメールは,メールサーバから削除され,社内PCに保存される。モバイル端末で開封したメールは,削除はされず,メールサーバに残される。

R社システム部のS部長は,メールシステムの老朽化,陳腐化への対応とセキュリティ強化が必要と判断し,現在のメールシステムの問題点を洗い出すために,システム監査会社に外部監査を依頼した。表1は,外部監査での指摘事項の抜粋である。

S部長は,外部監査での指摘を受け,メールシステム担当のT君に新メールシステムの概要設計を指示した。T君は,新メールシステムの機能の概要をまとめ,S部長に提出した。T君が作成した新メールシステムの機能概要を表2に示す。

〔メールのプロトコル〕

- T君:

- 当社ではメール受信のプロトコルとして,POPを利用してきました。新メールシステムでは,指摘事項(オ)に対応するためにIMAPに変更し,社内PCで開封したメールも含め,全ての受信メールが一定期間メールサーバに残るようにすることを考えています。

- S部長:

- なるほど。しかし,そうなると,①パスワードが流出した場合のリスクが

高まることを認識しておく必要がある。特にモバイル端末の利用時には盗難なども考えられる。IMAPサーバでのモバイル端末の認証にはワンタイムパスワードを導入し,モバイル端末とIMAPサーバの間の通信は暗号化するように。 - T君:

- 分かりました。

T君は社外とのメールについて,メールの内容チェックの詳細を報告した。メールの内容チェックの詳細を表3に示す。

- T君:

- メール送信時の内容チェックは,指摘事項の(イ)に対応し,メール受信時の内容チェックは,指摘事項の(カ)に対応します。メールサーバでのメール受信時の送信元メールアドレスが偽称されていないかのチェックはaと呼ばれ,送信元IPアドレスを基にチェックする技術(SPF),又は受信メールの中の電子署名を基にチェックする技術(DKIM)を導入します。

- S部長:

- 表3に従うと,業務に必要なメールまでチェックによって阻止されてしまうことがある。②それらのメールに対応するための機能も加えるように。

- T君:

- 分かりました。

- S部長:

- 暗号化方式の変更について説明してくれないか。

- T君:

- 暗号化方式の変更は,指摘事項の(ウ)と(エ)に対応します。現在のメールシステムでは,営業部でのメールの暗号化には,S/MIMEを利用することになっています。メール宛先のb鍵を利用して暗号化する方式で,安全性は高いのですが,先方がb鍵をもっていなければ使えない方法なので,利用している顧客はごく一部です。

- S部長:

- 新メールシステムでは,全顧客にメールの暗号化が利用できるのか。

- T君:

- はい。重要情報を含む文章はメール本文に記述するのではなく必ずファイルで作成する社内ルールに変更します。送信者が添付ファイル付きのメールを作成すると,メールサーバでは,鍵をメールごとに自動生成した上で,その鍵で添付ファイルを暗号化して送信し,さらに鍵を送信者に通知します。宛先への鍵の連絡は,送信者が電話などのメール以外の手段で行います。

- S部長:

- 全ての送信メールに対するR社の電子署名の添付について,説明してくれないか。

- T君:

- 電子署名の添付は指摘事項の(ア)への対応です。従来,営業部員は個別に電子証明書と暗号鍵を与えられ,本人の電子署名の添付と,公開鍵基盤を導入している宛先へのメールの暗号化ができました。しかし,対象を全社員に広げるとなると,社員の電子証明書の運用コストが掛かってしまいます。そこで,社員の電子署名の添付を廃止し,メールサーバで,全メールにR社の電子署名を添付して,送信することにします。電子署名はメールのc値を基に生成されるので,メールのd検知も可能になります。

- S部長:

- 標的型攻撃メールには,どのような対応をするのか。

- T君:

- 標的型攻撃メールは,メールシステムでの対応には限界があるので,運用での対応も必要になると考えています。例えば,標的となった組織の複数のメールアドレスに届くことが多いので,一斉に,組織的に対応する必要があります。一人でも標的型攻撃メールと疑われるメールを受信した場合,メールシステムの管理者は,類似のメールが届いていないかを調査し,③不審なメールが届いた全ての受信者に対応を指示します。その後,受信者が添付ファイルを開けていないことやURLをクリックしていないことなどを管理者が確認します。

- S部長:

- 類似の標的型攻撃メールが届いた宛先は,メールサーバのeから調査できるな。

設問1

本文中のa,eに入れる適切な名称をそれぞれ解答群の中から選び,記号で答えよ。

a,e に関する解答群

- OP25B

- 送信ドメイン認証

- フィルタリング

- フロー制御

- 迷惑メールボックス

- ログ

解答入力欄

- a:

- e:

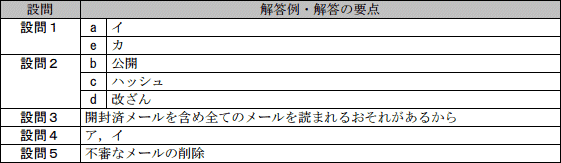

解答例・解答の要点

- a:イ

- e:カ

解説

〔aについて〕

設問中の「aと呼ばれ,送信元IPアドレスを基にチェックする技術(SPF)…」という文脈より、aにはSPFの別名に相当する語句が入るとわかります。

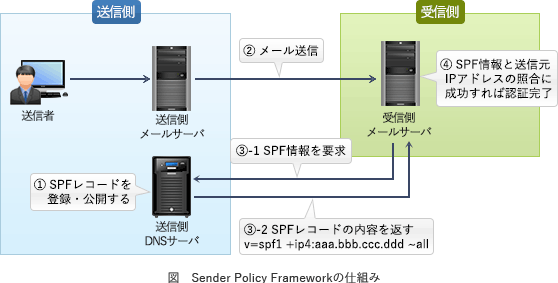

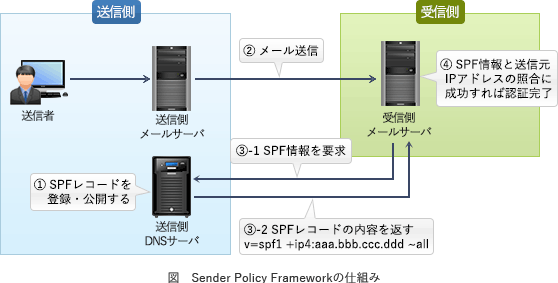

SPF(Sender Policy Framework)は、SMTP接続してきたメールサーバのIPアドレスを基に、正規のサーバから送られた電子メールかどうかを検証する技術です。受信メールサーバ側にて電子メールの送信元ドメインが詐称されていないかを検査できます。

SPFでは以下の手順で送信元IPアドレスの検証を行います。 SPFは上記の手順に従ってメール送信元のドメインを認証する仕組みであるため正解は「イ」になります。

SPFは上記の手順に従ってメール送信元のドメインを認証する仕組みであるため正解は「イ」になります。

∴a=イ:送信ドメイン認証

〔eについて〕

eには標的型攻撃メールが届いた宛先を調査できる情報が入ります。選択肢のうちメールアドレスなどの情報源となり得るものは「迷惑メールボックス」と「ログ」の2つです。

まず表3「メールの内容のチェックの詳細」より、迷惑メールボックスへ振り分けられる条件は「送信元メールアドレスが、ブラックリストに掲載されている」メールのみということが分かります。標的型攻撃メールは、一見して業務に関係がありそうな内容が記載されているため、メールシステムでの単純なフィルタリングでは完全に受信を拒否することは困難です。この特徴と設問中の「標的型メール攻撃は、メールシステムでの対応には限界がある」「一人でも標的型攻撃メールと思われるメールを受信した場合」などの記述から、標的型攻撃メールは迷惑メールボックスに振り分けられず受信者の宛先メールボックスに転送されてしまうと判断できます。

このため標的型攻撃メールの宛先一覧を得るため情報源として有効なのはログのみとなります。

∴e=カ:ログ

設問中の「aと呼ばれ,送信元IPアドレスを基にチェックする技術(SPF)…」という文脈より、aにはSPFの別名に相当する語句が入るとわかります。

SPF(Sender Policy Framework)は、SMTP接続してきたメールサーバのIPアドレスを基に、正規のサーバから送られた電子メールかどうかを検証する技術です。受信メールサーバ側にて電子メールの送信元ドメインが詐称されていないかを検査できます。

SPFでは以下の手順で送信元IPアドレスの検証を行います。

- 送信側は、送信側ドメインのDNSサーバのSPFレコード(又はTXTレコード)に正当なメールサーバのIPアドレスやホスト名を登録し、公開しておく。

- 送信側から受信側へ、SMTPメールが送信される。

- 受信側メールサーバは、受信側ドメインのDNSサーバを通じて、MAIL FROMコマンドに記載された送信者メールアドレスのドメインを管理するDNSサーバに問い合わせ、SPF情報を取得する。

- SPF情報との照合でSMTP接続してきたメールサーバのIPアドレスの確認に成功すれば、正当なドメインから送信されたと判断する。

∴a=イ:送信ドメイン認証

〔eについて〕

eには標的型攻撃メールが届いた宛先を調査できる情報が入ります。選択肢のうちメールアドレスなどの情報源となり得るものは「迷惑メールボックス」と「ログ」の2つです。

まず表3「メールの内容のチェックの詳細」より、迷惑メールボックスへ振り分けられる条件は「送信元メールアドレスが、ブラックリストに掲載されている」メールのみということが分かります。標的型攻撃メールは、一見して業務に関係がありそうな内容が記載されているため、メールシステムでの単純なフィルタリングでは完全に受信を拒否することは困難です。この特徴と設問中の「標的型メール攻撃は、メールシステムでの対応には限界がある」「一人でも標的型攻撃メールと思われるメールを受信した場合」などの記述から、標的型攻撃メールは迷惑メールボックスに振り分けられず受信者の宛先メールボックスに転送されてしまうと判断できます。

このため標的型攻撃メールの宛先一覧を得るため情報源として有効なのはログのみとなります。

∴e=カ:ログ

設問2

本文中のb~dに入れる適切な字句を答えよ。

解答入力欄

- b:

- c:

- d:

解答例・解答の要点

- b:公開

- c:ハッシュ

- d:改ざん

解説

〔bについて〕

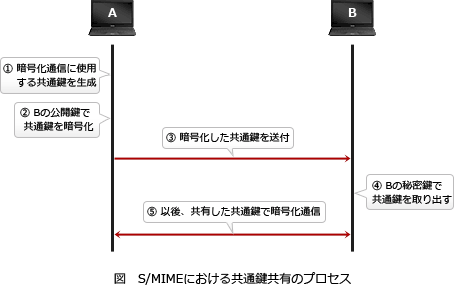

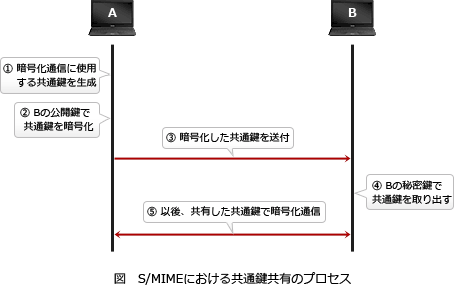

S/MIME(Secure MIME)は、電子メールを盗聴や改ざんなどから守るために米国RSA Data Security社によって開発された技術で、公開鍵暗号技術を使用して「認証」「改ざん検出」「暗号化」などの機能を電子メールソフトに提供するものです。ただしS/MIMEを使用するにあたって、送受信する当事者同士のメールソフトがこの規格に対応していることと、公開鍵の持ち主側が組織内CA(認証局)やパブリックCAなどから鍵と証明書を入手しておく必要があります。

S/MIMEでは暗号化方式としてハイブリッド暗号方式が採用されています。ハイブリッド暗号方式は、暗号化通信自体は共通鍵暗号方式で行い、暗号化通信に使用する共通鍵を公開暗号方式で相手に送信する、両方式を組み合わせた方法です。

bの前の「メール宛先の」の語句、および「先方がb鍵をもっていなければ使えない」に注目すると、S/MIMEにて共通鍵を暗号化して配送するために使用する相手の公開鍵のことを言っていることが分かります。

∴b=公開 〔c,dについて〕

〔c,dについて〕

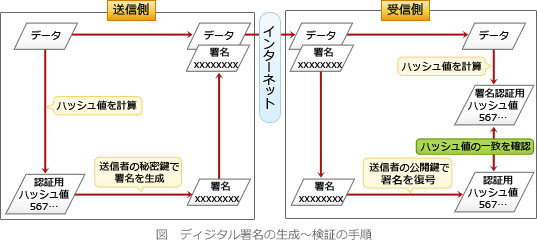

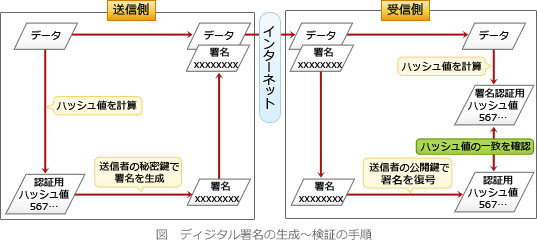

電子署名(デジタル署名)は、メッセージをハッシュ関数でハッシュ値(メッセージダイジェスト)に変換し、それを送信者の秘密鍵で暗号化したデータです。受信側では電子署名を送信者の公開鍵で復号し、受信したメッセージのハッシュ値と比較することで改ざんの有無を検証します。 ∴c=ハッシュ

∴c=ハッシュ

d=改ざん

S/MIME(Secure MIME)は、電子メールを盗聴や改ざんなどから守るために米国RSA Data Security社によって開発された技術で、公開鍵暗号技術を使用して「認証」「改ざん検出」「暗号化」などの機能を電子メールソフトに提供するものです。ただしS/MIMEを使用するにあたって、送受信する当事者同士のメールソフトがこの規格に対応していることと、公開鍵の持ち主側が組織内CA(認証局)やパブリックCAなどから鍵と証明書を入手しておく必要があります。

S/MIMEでは暗号化方式としてハイブリッド暗号方式が採用されています。ハイブリッド暗号方式は、暗号化通信自体は共通鍵暗号方式で行い、暗号化通信に使用する共通鍵を公開暗号方式で相手に送信する、両方式を組み合わせた方法です。

bの前の「メール宛先の」の語句、および「先方がb鍵をもっていなければ使えない」に注目すると、S/MIMEにて共通鍵を暗号化して配送するために使用する相手の公開鍵のことを言っていることが分かります。

∴b=公開

電子署名(デジタル署名)は、メッセージをハッシュ関数でハッシュ値(メッセージダイジェスト)に変換し、それを送信者の秘密鍵で暗号化したデータです。受信側では電子署名を送信者の公開鍵で復号し、受信したメッセージのハッシュ値と比較することで改ざんの有無を検証します。

d=改ざん

設問3

S部長が本文中の下線①の指摘を行った理由を,35字以内で述べよ。

解答入力欄

- o:

解答例・解答の要点

- o:開封済みメールを含め全てのメールを読まれるおそれがあるから (29文字)

解説

現状のメールシステムと新メールシステムでは、PCで開封したメールに対する処理に違いがあることが設問中の以下の記述より読み取れます。

パスワードが流出し第三者に不正ログインされた場合、メールサーバ内のメールをすべて見られてしまいます。このためメールサーバに保存されているメール数が以前よりも多くなる新メールシステムでは、情報漏えいに繋がるセキュリティリスクは増加するといえます。

∴開封済みメールを含め全てのメールを読まれるおそれがあるから

- 現メールシステム

- 社内PCで開封したメールは,メールサーバから削除され,社内PCに保存される

- 新メールシステム

- 社内で開封したメールも含め,すべての受信メールが一定期間メールサーバに残る

パスワードが流出し第三者に不正ログインされた場合、メールサーバ内のメールをすべて見られてしまいます。このためメールサーバに保存されているメール数が以前よりも多くなる新メールシステムでは、情報漏えいに繋がるセキュリティリスクは増加するといえます。

∴開封済みメールを含め全てのメールを読まれるおそれがあるから

設問4

本文中の下線②の機能に該当するものを解答群の中から二つ選び,記号で答えよ。

解答群

- 一時保管メールボックスに転送された受信メールの中から,受信者が必要なメールを取り出す機能

- 会社や顧客の重要情報を含む送信メールは,フィルタリングの対象となるが,事前に承認されたメールについては宛先に転送されるようにする機能

- フィルタリングによって阻止された全ての送信メールについて,タイトル(主題)だけを宛先に転送する機能

- フィルタリングの内容を,社員が設定する機能

解答入力欄

解答例・解答の要点

- ア

- イ

解説

- 正しい。業務に必要であるにもかかわらずフィルタリングの判定ミスにより一時保管メールボックスに振り分けられてしまったメールを、受信者が必要に応じて取り出せる機能が必要です。

- 正しい。表3「メールの内容チェックの詳細」に従えば、会社や顧客の重要情報を含むメールは一切送信できないことになり、業務のスムーズな遂行に支障が出ると考えられます。このため重要情報を含むメールであっても上長などに承認を得たメールは宛先に送信できる仕組みが必要です。

- 送信時にフィルタリングされたメールは送信元に返送する仕様になっているため誤りです。

- 利用者が自分の判断でフィルタリングルールを設定することはセキュリティ上好ましくありません。

設問5

本文中の下線③で不審なメールが届いた全ての受信者に指示すべき事項は何か。15字以内で述べよ。

解答入力欄

- o:

解答例・解答の要点

- o:不審なメールの削除 (9文字)

解説

不審なメールが届いた際には、まず送信者の所属先の存在や在籍確認、メール送達の事実確認を行います(電話確認推奨)。その結果、標的型攻撃メールであることが疑われる場合には、該当メールを読む可能性がある人へ、添付ファイルを開くことなくメールを削除するように連絡することで被害を未然に防ぐ対応が求められます。

∴不審なメールの削除

∴不審なメールの削除