応用情報技術者過去問題 平成29年春期 午後問1

⇄問題文と設問を画面2分割で開く⇱問題PDF問1 情報セキュリティ

マルウェア対策に関する次の記述を読んで,設問1~5に答えよ。

T社は,社員60名の電子機器の設計開発会社であり,技術力と実績によって顧客の信頼を得ている。社内のサーバには,設計資料や調査研究資料など,営業秘密情報を含む資料が多数保管されている。

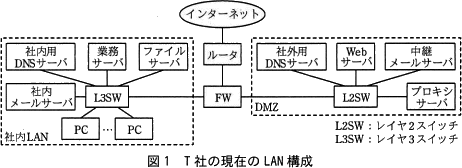

T社の社員は,社内LANのPCからインターネット上のWebサイトにアクセスして,情報収集を日常的に行っている。ファイアウォール(以下,FWという)には,業務上必要となる最少の通信だけを許可するパケットフィルタリングルールが設定されており,社内LANからのインターネットアクセスは,DMZのプロキシサーバ経由だけが許可されている。T社の現在のLAN構成を図1に示す。 T社では,マルウェアの感染を防ぐために,PCとサーバでウイルス対策ソフトを稼働させ,情報セキュリティ運用規程にのっとり,最新のウイルス定義ファイルとセキュリティパッチを適用している。

T社では,マルウェアの感染を防ぐために,PCとサーバでウイルス対策ソフトを稼働させ,情報セキュリティ運用規程にのっとり,最新のウイルス定義ファイルとセキュリティパッチを適用している。

〔マルウェア対策の見直し〕

最近,秘密情報の流出など,情報セキュリティを損ねる予期しない事象(以下,インシデントという)による被害に関する報道が多くなっている。この状況に危機感を抱いたシステム課のM課長は,運用担当のS君に,情報セキュリティ関連のコンサルティングを委託しているY氏の支援を受けて,マルウェア対策を見直すよう指示した。

S君から相談を受けたY氏がT社の対策状況を調査したところ,マルウェアの活動を抑止する対策が十分でないことが分かった。Y氏はS君に,特定の企業や組織内の情報を狙ったサイバー攻撃(以下,標的型攻撃という)の現状と,T社が実施すべき対策について説明した。Y氏が説明した内容を次に示す。

〔標的型攻撃の現状と対策〕

最近,標的型攻撃の一つであるa攻撃が増加している。a攻撃は,攻撃者が,攻撃対象の企業や組織が日常的に利用するWebサイトのbを改ざんし,WebサイトにアクセスしたPCをマルウェアに感染させるものである。これを回避するには,WebブラウザやOSのセキュリティパッチを更新して,最新の状態に保つことが重要である。しかし,ゼロデイ攻撃が行われた場合は,マルウェアの感染を防止できない。

マルウェアは,PCに侵入すると,攻撃者がマルウェアの遠隔操作に利用するサーバ(以下,攻撃サーバという)との間の通信路を確立した後,企業や組織内のサーバへの侵入を試みることが多い。サーバに侵入したマルウェアは,攻撃サーバから送られる攻撃者の指示を受け,サーバに保管された情報の窃取,破壊などを行うことがある。①マルウェアと攻撃サーバの間の通信(以下,バックドア通信という)は,HTTPで行われることが多いので,マルウェアの活動を発見するのは容易ではない。

Y氏は,このようなマルウェアの活動を抑止するために,次の3点の対応策をS君に提案した。

〔DMZに設置されているプロキシサーバとPCでの対策の実施〕

S君は,プロキシサーバとPCで,次の3点の対策を行うことにした。

〔ログ検査の実施〕

S君は,ログ検査について検討し,次の対策と運用を行うことにした。

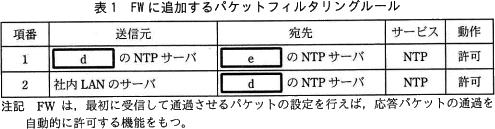

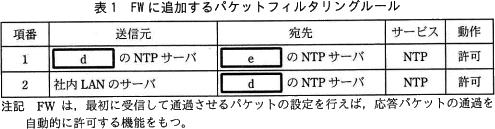

プロキシサーバは,社内LANのPCとサーバが社外のWebサーバとの間で通信した内容をログに記録している。業務サーバ,ファイルサーバ,FWなどの機器も,ログインや操作履歴をログに記録しているのでプロキシサーバだけでなく他の機器のログも併せて検査する。③ログ検査では,複数の機器のログに記録された事象の関連性も含めて調査することから,DMZにNTP(Network Time Protocol)サーバを新規に導入し,ログ検査を行う機器でNTPクライアントを稼働させる。導入するNTPサーバは,外部の信用できるサーバから時刻を取得する。NTPサーバの導入に伴って,表1に示すパケットフィルタリングルールをFWに追加する。 ログ検査では,次の2点を重点的に行う。

ログ検査では,次の2点を重点的に行う。

〔インシデントへの対応体制の構築〕

S君は,④インシデントによる情報セキュリティ被害の発生,拡大及び再発を最少化するために社内に構築すべき対応体制についてまとめた。

以上の検討を基に,S君は,マルウェア対策の改善案をまとめてM課長に報告した。改善案は承認され,実施に移すことになった。

T社は,社員60名の電子機器の設計開発会社であり,技術力と実績によって顧客の信頼を得ている。社内のサーバには,設計資料や調査研究資料など,営業秘密情報を含む資料が多数保管されている。

T社の社員は,社内LANのPCからインターネット上のWebサイトにアクセスして,情報収集を日常的に行っている。ファイアウォール(以下,FWという)には,業務上必要となる最少の通信だけを許可するパケットフィルタリングルールが設定されており,社内LANからのインターネットアクセスは,DMZのプロキシサーバ経由だけが許可されている。T社の現在のLAN構成を図1に示す。

〔マルウェア対策の見直し〕

最近,秘密情報の流出など,情報セキュリティを損ねる予期しない事象(以下,インシデントという)による被害に関する報道が多くなっている。この状況に危機感を抱いたシステム課のM課長は,運用担当のS君に,情報セキュリティ関連のコンサルティングを委託しているY氏の支援を受けて,マルウェア対策を見直すよう指示した。

S君から相談を受けたY氏がT社の対策状況を調査したところ,マルウェアの活動を抑止する対策が十分でないことが分かった。Y氏はS君に,特定の企業や組織内の情報を狙ったサイバー攻撃(以下,標的型攻撃という)の現状と,T社が実施すべき対策について説明した。Y氏が説明した内容を次に示す。

〔標的型攻撃の現状と対策〕

最近,標的型攻撃の一つであるa攻撃が増加している。a攻撃は,攻撃者が,攻撃対象の企業や組織が日常的に利用するWebサイトのbを改ざんし,WebサイトにアクセスしたPCをマルウェアに感染させるものである。これを回避するには,WebブラウザやOSのセキュリティパッチを更新して,最新の状態に保つことが重要である。しかし,ゼロデイ攻撃が行われた場合は,マルウェアの感染を防止できない。

マルウェアは,PCに侵入すると,攻撃者がマルウェアの遠隔操作に利用するサーバ(以下,攻撃サーバという)との間の通信路を確立した後,企業や組織内のサーバへの侵入を試みることが多い。サーバに侵入したマルウェアは,攻撃サーバから送られる攻撃者の指示を受け,サーバに保管された情報の窃取,破壊などを行うことがある。①マルウェアと攻撃サーバの間の通信(以下,バックドア通信という)は,HTTPで行われることが多いので,マルウェアの活動を発見するのは容易ではない。

Y氏は,このようなマルウェアの活動を抑止するために,次の3点の対応策をS君に提案した。

- DMZに設置されているプロキシサーバとPCでの対策の実施

- ログ検査の実施

- インシデントへの対応体制の構築

〔DMZに設置されているプロキシサーバとPCでの対策の実施〕

S君は,プロキシサーバとPCで,次の3点の対策を行うことにした。

- プロキシサーバで,遮断するWebサイトをT社が独自に設定できるc機能を新たに稼働させる。

- プロキシサーバで利用者認証を行い,攻撃サーバとの通信路の確立を困難にする。

- プロキシサーバでの利用者認証時に,②PCの利用者が入力した認証情報がマルウェアによって悪用されるのを防ぐための設定を,Webブラウザに行う。

〔ログ検査の実施〕

S君は,ログ検査について検討し,次の対策と運用を行うことにした。

プロキシサーバは,社内LANのPCとサーバが社外のWebサーバとの間で通信した内容をログに記録している。業務サーバ,ファイルサーバ,FWなどの機器も,ログインや操作履歴をログに記録しているのでプロキシサーバだけでなく他の機器のログも併せて検査する。③ログ検査では,複数の機器のログに記録された事象の関連性も含めて調査することから,DMZにNTP(Network Time Protocol)サーバを新規に導入し,ログ検査を行う機器でNTPクライアントを稼働させる。導入するNTPサーバは,外部の信用できるサーバから時刻を取得する。NTPサーバの導入に伴って,表1に示すパケットフィルタリングルールをFWに追加する。

- プロキシサーバでの利用者認証の試行が,短時間に大量に繰り返されていないかどうかを調べる。この検査によって,マルウェアによるサーバへのf攻撃が行われた可能性があることを発見できる。

- セキュリティベンダやセキュリティ研究調査機関が公開した,バックドア通信の特徴に関する情報を基に,プロキシサーバのログに記録された通信内容を調べる。この検査によって,バックドア通信の痕跡を発見できることが多い。

〔インシデントへの対応体制の構築〕

S君は,④インシデントによる情報セキュリティ被害の発生,拡大及び再発を最少化するために社内に構築すべき対応体制についてまとめた。

以上の検討を基に,S君は,マルウェア対策の改善案をまとめてM課長に報告した。改善案は承認され,実施に移すことになった。

設問1

本文中のa~c,fに入れる適切な字句を解答群の中から選び,記号で答えよ。

a,b,c,f に関する解答群

- DDoS

- IPアドレス

- URLフィルタリング

- Webページ

- キーワードフィルタリング

- 総当たり

- フィッシング

- 水飲み場型

- レインボー

解答入力欄

- a:

- b:

- c:

- f:

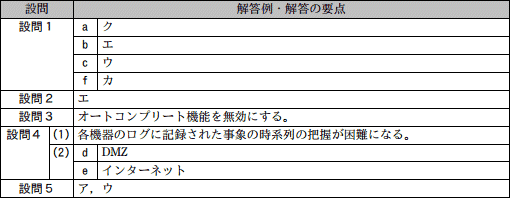

解答例・解答の要点

- a:ク

- b:エ

- c:ウ

- f:カ

解説

〔aについて〕

「標的型攻撃の一つである…」及び「日常的に利用するWebサイトの…改ざんし,」という記述から水飲み場型攻撃であると判断できます。

水飲み場型攻撃(Watering Hole Attack)は、特定の組織や人に狙いを定める標的型攻撃の一つで、標的ユーザが良く利用するWebサイトにドライブバイダウンロードのコードなどを仕込み、アクセスした標的ユーザにマルウェアやウイルスを感染させる攻撃です。「水飲み場型攻撃」の名称は攻撃者をライオンなどの肉食獣に、標的ユーザが良く利用するWebサイトを草食獣が集まる水飲み場に見立て、肉食獣が水飲み場に来る獲物を待ち伏せする様子になぞらえています。

∴a=ク:水飲み場

〔bについて〕

水飲み場型攻撃では、攻撃者は、管理者情報を窃取するなどして改ざん対象のWebサイトに侵入した後、攻撃対象が閲覧するWebページに対してマルウェアを仕込むなどの改ざんを行います。そして、改ざんされたWebページを攻撃対象者が閲覧し、条件が揃えば攻撃が発動します。

よって改ざんの対象となるのはWebページです。

∴b=エ:Webページ

〔cについて〕

指定したWebサイトへの接続を遮断できる技術ということなので、通信の可否をWebサイトやWebページ単位で設定できるURLフィルタリングが適切です。

∴c=ウ:URLフィルタリング

〔fについて〕

「利用者認証の試行が,短時間に大量に繰り返されていないかどうかを調べる」という記述から総当たり攻撃が入ると判断できます。

総当たり攻撃は、主にオフラインで用いられるパスワードクラック手法で、特定の文字数及び文字種で設定される可能性のあるすべての組合せを試すことで、不正ログインやパスワード解析を試みる攻撃です。人間の力では短時間に何万通りもの試行を行うことは不可能であるため、もしそのような操作ログが見つかればマルウェアの動作であると考えられます。

∴f=カ:総当たり

「標的型攻撃の一つである…」及び「日常的に利用するWebサイトの…改ざんし,」という記述から水飲み場型攻撃であると判断できます。

水飲み場型攻撃(Watering Hole Attack)は、特定の組織や人に狙いを定める標的型攻撃の一つで、標的ユーザが良く利用するWebサイトにドライブバイダウンロードのコードなどを仕込み、アクセスした標的ユーザにマルウェアやウイルスを感染させる攻撃です。「水飲み場型攻撃」の名称は攻撃者をライオンなどの肉食獣に、標的ユーザが良く利用するWebサイトを草食獣が集まる水飲み場に見立て、肉食獣が水飲み場に来る獲物を待ち伏せする様子になぞらえています。

∴a=ク:水飲み場

〔bについて〕

水飲み場型攻撃では、攻撃者は、管理者情報を窃取するなどして改ざん対象のWebサイトに侵入した後、攻撃対象が閲覧するWebページに対してマルウェアを仕込むなどの改ざんを行います。そして、改ざんされたWebページを攻撃対象者が閲覧し、条件が揃えば攻撃が発動します。

よって改ざんの対象となるのはWebページです。

∴b=エ:Webページ

〔cについて〕

指定したWebサイトへの接続を遮断できる技術ということなので、通信の可否をWebサイトやWebページ単位で設定できるURLフィルタリングが適切です。

∴c=ウ:URLフィルタリング

〔fについて〕

「利用者認証の試行が,短時間に大量に繰り返されていないかどうかを調べる」という記述から総当たり攻撃が入ると判断できます。

総当たり攻撃は、主にオフラインで用いられるパスワードクラック手法で、特定の文字数及び文字種で設定される可能性のあるすべての組合せを試すことで、不正ログインやパスワード解析を試みる攻撃です。人間の力では短時間に何万通りもの試行を行うことは不可能であるため、もしそのような操作ログが見つかればマルウェアの動作であると考えられます。

∴f=カ:総当たり

設問2

本文中の下線①の理由について,最も適切なものを解答群の中から選び,記号で答えよ。

解答群

- バックドア通信の通信相手を特定する情報は,ログに記録されないから

- バックドア通信の通信プロトコルは,特殊なので解析できないから

- バックドア通信は大量に行われるので,ログを保存しきれないから

- バックドア通信は通常のWebサーバとの通信と区別できないから

解答入力欄

- o:

解答例・解答の要点

- o:エ

解説

- ログに記録される接続先Webサーバやアクセスしたファイル名などから通信相手を特定可能です。

- 「バックドア通信はHTTPで行われることが多い」と説明されています。HTTPであれば通常のWebアクセスと同様に解析できます。

- 一般的にバックドア通信の頻度は、ログに保存しきれないほど高くはありません。

- 正しい。バックドア通信はHTTPで行われることが多いので、T社の社員が日常的に行っている情報収集目的のWeb利用と区別ができず、FWでの遮断や発見が困難になります。

設問3

本文中の下線②の設定内容を,25字以内で述べよ。

解答入力欄

- o:

解答例・解答の要点

- o:オートコンプリートモードを無効にする (18文字)

解説

認証プロキシを導入しても、ブラウザの「認証パスワードの保存」や「オートコンプリート機能」などによりID/パスワードが端末に保存されている環境では、マルウェアにID/パスワードを入手されてしまうためそのセキュリティ効果が薄れてしまいます。

このため、認証プロキシを導入した際にはブラウザのオートコンプリート機能を無効にする必要があります。

∴オートコンプリートモードを無効にする

このため、認証プロキシを導入した際にはブラウザのオートコンプリート機能を無効にする必要があります。

∴オートコンプリートモードを無効にする

設問4

〔ログ検査の実施〕について,(1),(2)に答えよ。

- 本文中の下線③について,NTPを稼働させなかったときに発生するおそれがある問題を,35字以内で述べよ。

- 表1中のd,eに入れる適切な字句を,図1中の名称で答えよ。

解答入力欄

- o:

- d:

- e:

解答例・解答の要点

- o:各機器のログに記録された事象の時系列の把握が困難になる (27文字)

- d:DMZ

- e:インターネット

解説

- ログに記録される日時には各機器の内部時計の時刻が使われますが、NTPが稼働していない状態では、各機器はそれぞれが独自に内部時計を刻んでいて同期していません。各機器の内部時計の時刻がずれていると、複数の機器のログを併合して分析するときに事象の相関処理が難しくなってしまうなどの問題が生じ得ます。証拠の観点からはログの時刻に矛盾がないことが望まれます。

∴各機器のログに記録された事象の時系列の把握が困難になる - 〔d,eについて〕

T社のLAN構成はFWによって「社内LAN」「DMZ」「インターネット」という3つの領域に隔てられています。本文中に「DMZにNTPサーバを新規導入し…外部の信用できるサーバから時刻を取得する」と説明されているので、まずFWにて、DMZ上のNTPサーバからインターネット上のNTPサーバへの通信を許可する必要があります。また、「ログ検査を行う機器でNTPクライアントを稼働させる」とあるので、社内LANのNTPクライアントからDMZ上のNTPサーバへの通信も許可する必要があります。

よって、送信元が社内LANになっている項番2の宛先dはDMZのNTPサーバになり、送信元がDMZのNTPサーバとなる項番1の宛先eはインターネットのNTPサーバになるとわかります。

∴d=DMZ

e=インターネット

設問5

本文中の下線④の対応体制について,適切なものを解答群の中から二つ選び,記号で答えよ。

解答群

- インシデント発見者がインシデントの内容を報告する窓口の設置

- 原因究明から問題解決までを社外に頼らず独自に行う体制の構築

- 社員向けの情報セキュリティ教育及び啓発活動を行う体制の構築

- 情報セキュリティ被害発生後の事後対応に特化した体制の構築

- 発生したインシデントの情報を社内外に漏らさない管理体制の構築

解答入力欄

解答例・解答の要点

- ア

- ウ

解説

- 正しい。

- 再発や拡大防止にはインシデントの原因や性質の正確な把握が必要です。もしこれらが社内で判断できないときには専門の外部業者に依頼する体制を構築すべきです。

- 正しい。

- 事後対応体制の構築はもちろん大事ですが、インシデントの発生を減少させるには予防的対策を実施することも重要です。通常、問題が発生した後で対処するよりも、問題を予防するほうが低いコストで済み、効果も大きい傾向があります。

- インシデント処理の際、ほかのインシデント対応チーム、行政機関、マスコミ、ベンダー、外部の被害者など、外部の関係者と連絡を取らなくてはならない場合がります。このような連絡はすみやかに行う必要があることが多いため、適切な情報だけを適当な関係者と共有できるように、あらかじめ連絡のガイドラインを定めておくべきです。